zcsmile2023-10-13文章来源:SecHub网络安全社区

一直以来,攻击的高成功率与操作的低门槛性都使电子邮件攻击成为网络犯罪分子的首选。Cofense 发布的《2023年度电子邮件安全报告》研究就发现,网络安全威胁呈指数级增长,毫无疑问绝大多数涉及网络钓鱼。随着威胁的频率、强度和复杂性的不断提高,对于快速且可操作情报的需求从未如此强烈。Cofense情报发现恶意网络钓鱼电子邮件增加了569%,发布的与凭证网络钓鱼相关的主动威胁报告增加了478%,识别出的恶意软件数量增加了 44%。根据这些数据,凭证网络钓鱼是2022年首选的网络威胁。

⽹络钓⻥是⼀个主要威胁,因为它是如此简单。我们经常听到⼤规模的破坏性攻击,这些攻击听起来⾮常先进,超出了具有安全意识的个⼈的理解范围。重要的是要记住,初始访问权限通常是在事件发⽣之前就获得的,并且可能来⾃与任何⾼级持续威胁组织没有明显联系的简单⽹络钓⻥活动。此后,随着这些复杂的攻击成为新闻,组织不应过于专注于搜索特定的妥协指标 (IOC) 或恶意软件,⽽忽略了新兴的⽹络钓⻥威胁。随着威胁的频率和强度不断增加,保护和防御⽇常出现的⽹络钓⻥攻击不仅⾄关重要,⽽且是根本必要的。

目前电子邮件安全领域主要有以下几个突出亮点:

与凭证⽹络钓⻥相关的主动威胁报告的发布数量增加了 478%,这也不⾜为奇。该威胁类别在勒索软件中仍然发挥着重要作⽤攻击链,以及BEC。等等,BEC?这有什么联系?当⽤⼾容易受到凭证⽹络钓⻥的攻击时,虽然密码可能已重置,但威胁参与者会通过添加与⾦融交易相关的关键字(即发票、采购订单、报价)的⾃动转发规则,始终保留在收件箱中。然后,这些电⼦邮件将被⽤于针对具有 BEC/供应商电⼦邮件泄露威胁的下游组织。

Emotet的持续地位(因此恶意软件加载程序,这通常是妥协的第⼀阶段)位居列表顶部,这证明了其规模超过了所有其他恶意软件传播活动。键盘记录器和远程访问⽊⻢ (RAT) 的数量总体有所增加。随着 FormBook 等恶意软件家族成为⽹络钓⻥威胁领域的⾼品位,信息窃取者的增幅最⼤。我们在 2022 年继续关注 Snake Keylogger,它是⽹络钓⻥威胁领域的主要内容,因为它是⽤ .NET 编写的键盘记录程序。它可以监控⽤⼾的击键、扫描应⽤程序以窃取保存的凭据,并通过各种协议泄露这些数据。尽管它不如 FormBook 或 Agent Tesla 等其他恶意软件家族那么受欢迎,但它在 2022 年确实保持着重要地位,⽽且使⽤量持续增加。由于存在⼤量 QakBot ⽹络钓⻥电⼦邮件,这种银⾏⽊⻢恶意软件类型通过了 RAT。尽管 Qakbot的交易量不如前 5 名中的其他产品那么⾼,但它仍然是我们值得关注的家庭列表中的⾸选,因为它在绕过 SEG 和到达收件箱⽅⾯要成功得多。

2022 年,商业电⼦邮件⼊侵 (BEC)连续⼋年成为与经济损失相关的主要⽹络犯罪之⼀。 BEC 造成了全球数⼗亿美元的损失,全球 90% 的地区都受害,因此尼⽇利亚以外的诈骗者开始注意到 BEC 的成功也就不⾜为奇了。虽然 SEG 已从垃圾邮件过滤器发展到现在⽤于检测并可能阻⽌恶意软件、恶意链接和勒索软件攻击,但许多 SEG ⽆法检测此类基于会话的⽹络钓⻥攻击。

去年,BEC 攻击者使⽤了许多不同的技术进⾏攻击,包括索要⽀票、电汇、⼯资转移和礼品卡。虽然其中许多技术并不是什么新鲜事,但我们观察到各种策略的不断混合,使组织的检测和缓解变得更加困难。通过使⽤和混合这些攻击,威胁⾏为者继续绕过 SEG 操纵⽤⼾年复⼀年地发送数⼗亿美元。

成功绕过双因素⾝份验证 (2FA) 以获取账户访问权限

通过在 BEC 中进⾏“妥协”,威胁⾏为者继续使⽤凭证⽹络钓⻥攻击来访问组织收件箱,以执⾏邮箱中的⼈ (MiTMbox) 攻击。⼀旦攻击者获得组织电⼦邮件帐⼾的访问权限,他们就会定期创建电⼦邮件转发规则来监控进出该帐⼾的所有流量。在某些情况下,他们会创建包含“采购订单”、“发票”或客⼾之间其他基于财务的交易等词语的规则。

⼀旦威胁⾏为者识别出发票或重新路由交易的机会,威胁⾏为者就会猛扑过去,⽤新信息回复已知且可信的电⼦邮件线程。在某些情况下,这将来⾃相似的域,⽽在其他情况下,这将来⾃受损的基础设施本⾝。通过使⽤新的银⾏号码和帐号修改和伪造发票,诈骗者能够将业务交易和发票重新发送到他们控制下的帐⼾。不幸的是,许多此类攻击来得太晚,⽆法成功实现⾦融逆转。

缓解这些攻击的最佳⽅法之⼀是使⽤双因素⾝份验证 (2FA),因为需要第⼆条信息使得在没有第⼆条信息的情况下⼏乎不可能登录帐⼾。然⽽,到了 2022 年,微软发布了诈骗者使⽤的⼀种称为中间对⼿ (AiTM) 的技术,该技术可成功绕过 2FA ⾝份验证。通过劫持会话 cookie,BEC 攻击者能够访问⽤⼾帐⼾。

⼯资转移攻击仍然横行

“你在办公室吗?我需要更新我的直接存款。我可以提供⼀张作废⽀票吗?”直到今天,BEC 参与者仍然使⽤这种技术。威胁⾏为者的⽬标是拥有更改员⼯财务记录财务权限的⼈⼒资源部⻔,这被称为⼯资转移诈骗。虽然攻击者在 2014 年中期将⽬标转向企业和公司,但由于与礼品卡诈骗相同的耻辱和较低的损失,这些攻击基本上没有得到报告。我们通过客⼾提交的 Cofense Reporter™ 继续跟踪⼀波⼜⼀波的⼯资转移攻击,这意味着这些攻击仍然成功绕过电⼦邮件⽹关。

对于威胁⾏为者来说,为了绕过 SEG,仔细制作链接或仔细选择链接主机⾮常重要。恶意使⽤ Web3 技术作为⽹络钓⻥活动的链接制作⼯具的情况在 2022 年爆发。“Web3”是指⼀组旨在分散常⻅互联⽹和计算活动的技术。 Web3 协议的⽤⼾协作托管内容,这消除了对传统托管服务器的需求,并使审查变得更加困难。 2022 年,使⽤ Web3 平台托管恶意内容的⽹络钓⻥活动数量快速增⻓,正如我们的战略分析“2022 年滥⽤ Web3 技术进⾏规避⽹络钓⻥的情况⼤幅增⻓”所证明的那样。总体⽽⾔,2022 年⽤于⽹络钓⻥活动的 Web3 技术增加了 341%。⼤多数浏览器仍然需要“⽹关”服务器来与 Web3 托管的内容交互,这使组织有机会检测和阻⽌它。然⽽,在可预⻅的未来,该技术可能仍然是威胁⾏为者武器库中的有⽤武器。

在 2022 年到达收件箱的⽹络钓⻥电⼦邮件中,利⽤ Telegram 机器⼈作为⽹络钓⻥信息的渗漏⽬的地的情况逐渐但显着增加,导致 2021 年⾄ 2022年间同⽐增⻓超过800 %。增加很⼤程度上与现在流⾏的使⽤ HTML 附件作为凭证⽹络钓⻥的传递机制的策略有关。虽然威胁⾏为者利⽤ Telegram 机器⼈窃取信息并不新鲜,但它在凭证⽹络钓⻥中的⽤途并不为⼈所知。 Telegram 机器⼈已成为威胁⾏为者的热⻔选择,因为它们是⼀种低成本/免费的单⼀管理平台解决⽅案。威胁⾏为者欣赏在私⼈或群聊中设置机器⼈的便捷性、机器⼈与多种编程语⾔的兼容性以及与恶意软件或凭证⽹络钓⻥⼯具包等恶意介质的轻松集成。将 Telegram 机器⼈设置和使⽤的简便性与将 HTML 凭据⽹络钓⻥⽂件附加到电⼦邮件的流⾏且成功的策略相结合,威胁参与者可以使⽤通常受信任的服务快速有效地到达收件箱,同时将凭据泄露到单点。

⽹络钓⻥电⼦邮件是针对世界各地组织的勒索软件的⾸要犯罪⾏为。勒索软件是基于电⼦邮件的威胁的主要下游影响。在⼀种常⻅情况下,最初会传播其他恶意软件系列以获得⽴⾜点,然后安装勒索软件⼏⼩时到⼏周后的任何地⽅。在另⼀种情况下,凭据⽹络钓⻥电⼦邮件活动向威胁参与者提供凭据,他们可以使⽤凭据访问系统以直接部署勒索软件。在这两种情况下,重要的是要查看导致勒索软件的上游事件链并确定电⼦邮件中传递的有效负载。

2022 年 5 ⽉,思科经历了⼀次⽹络攻击,攻击者不得不竭尽全⼒侵⼊员⼯的计算机,包含从⽹络浏览器同步的密码的个⼈ Google 帐⼾。除了凭证盗窃之外,⽹络钓⻥还有⼀个额外的要素,即语⾳钓⻥和多重⾝份验证 (MFA) 疲劳,威胁⾏为者会通过⼤量⽤⼾⾝份验证来轰炸⽤⼾,希望攻击者能够获得这些信息。越权存取。⼀旦威胁⾏为者站稳脚跟,他们就会建⽴⾃⼰的后⻔帐⼾进⾏访问。

2022 年 8 ⽉,发⽣了 Okta 事件,威胁⾏为者获得了凭据并未经授权访问了 GitHub 中托管的Workforce Identity Cloud (WIC) 存储库并复制了源代码。 Okta 事件发⽣⼏天后,LastPass 发⽣了⼀起事件,获取凭据以从存储在基于云的存储服务中的备份中提取信息。攻击者复制了以“专有⼆进制格式”存储的客⼾保险库数据,其中包含未加密的数据、⽹站 URL、⽤⼾名和密码、安全注释和表单填充数据。

2022 年 8 ⽉,LastPass 事件为 12 ⽉发⽣更⼤规模的数据泄露事件打开了⼤⻔,其中包括⽤⼾帐⼾信息、帐单、电⼦邮件地址、电话号码和 IP 地址。 LastPass 的⼤数据泄露影响了整个产品套件的⽤⼾,最终导致源代码丢失。

当发⽣⼤规模数据泄露时,通常会导致敏感⽂档、员⼯或客⼾的个⼈信息以及系统、⽹络和应⽤程序凭据的泄露。

泄露的凭据可能会为造成泄露的威胁⾏为者提供临时⾮法访问,但在发现和/或公开泄露后,这些特定帐⼾的凭据可⽤的可能性就⼩得多了。相反,其他敏感和专有信息(特别是由威胁⾏为者发布的信息)可以在未来的⽹络钓⻥活动中使⽤。电⼦邮件地址可以添加到⽹络钓⻥⽬标列表中,并且业务流程信息可以⽤于制作有针对性的⻥叉式⽹络钓⻥电⼦邮件。威胁⾏为者还可以使⽤从数据泄露中获得的信息来进⾏未来的凭证⽹络钓⻥攻击。撞库攻击使⽤从⼀个⽹站或系统窃取的凭证来访问⽤⼾具有相同凭证的其他⽹站/系统。然后,威胁⾏为者再次使⽤任何发现的敏感信息(例如联系⼈列表、新凭据和业务流程)来继续影响,以促进未来的⽹络钓⻥活动和攻击。

2022 年全球发⽣了许多重⼤事件。威胁⾏为者利⽤世界舞台上的这些事件来设计⽹络钓⻥活动。 2022 年,俄罗斯-乌克兰战争引起了许多⼈的关注。CofenseIntelligence 观察到利⽤俄罗斯/乌克兰冲突进⾏的各种⽹络钓⻥活动。威胁⾏为者通过精⼼设计的凭证⽹络钓⻥活动和捐赠诈骗,将冲突武器化以获取经济利益。威胁⾏为者在其电⼦邮件活动中使⽤时事作为主题的情况相当常⻅,⽤⼾应该普遍警惕这些威胁。我们还看到了以俄罗斯/乌克兰战争为诱饵的各种电⼦邮件的诱骗策略相结合直接从企业⽤⼾的收件箱向 Cofense ⽹络钓⻥防御中⼼报告。竞选活动中使⽤的其他重⼤世界事件包括英国⼥王伊丽莎⽩⼆世的去世和北京冬季奥运会。

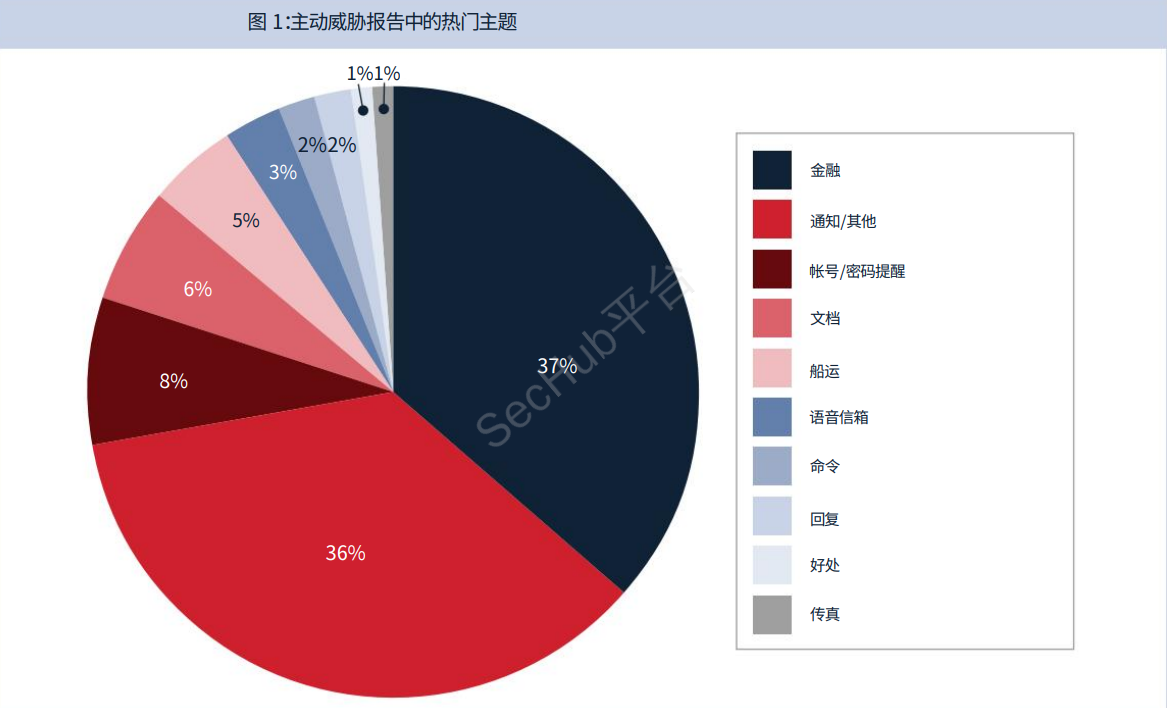

我们观察到,使⽤经过验证的⽹络钓⻥主题⽽不是独⽴的时事主题的可能性要⼤得多(因为攻击者会结合使⽤⽅法和策略)。总会尝试让收件⼈相信他们的邮箱已满并且需要更新密码。各种附加发票将与运输收据、存款收据和语⾳邮件⼀起发送到⼈们的收件箱中。这些类型的诱饵全年都在幕后。威胁⾏为者会对世界事件投机取巧,但通常没有理由改变更传统(且可靠)的诱饵,特别是当这些⽅法已被证明有效时。我们将继续监控与世界事件相关的⽹络钓⻥威胁,并将继续识别利⽤当前事件作为诱惑⽬标最终⽤⼾的恶意活动。

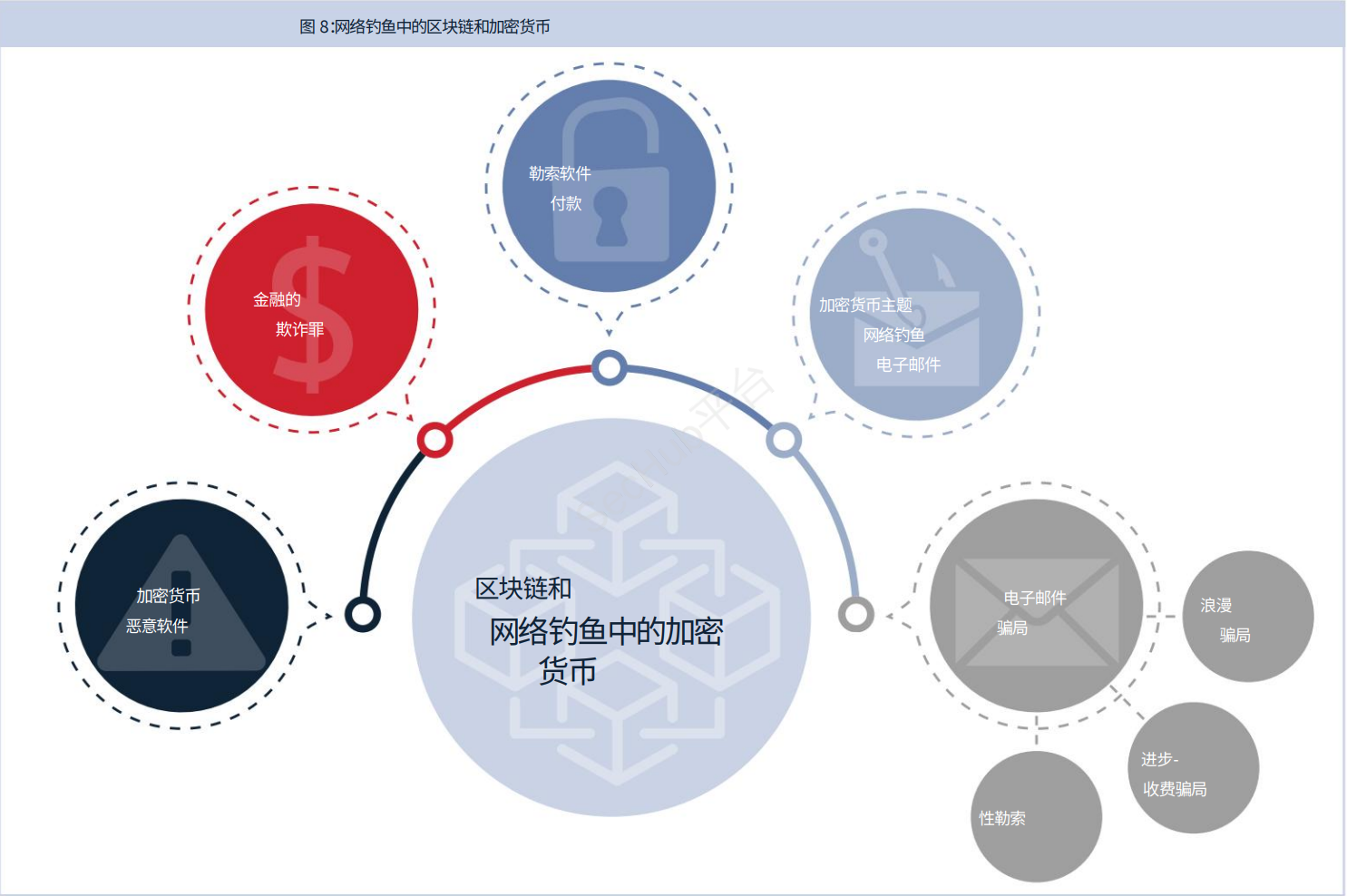

区块链技术和加密货币是⼀般媒体的热⻔话题,因此也是威胁⾏为者寻求经济利益的⽬标。区块链是⼀个公共分类账,⽤于存储由密码学或加密货币保护的虚拟货币。

这种类型的数字货币与传统货币有很⼤不同,因此银⾏对传统货币的控制使得攻击者即使不是不可能,也很难将货币从帐⼾中转移出来。相⽐之下,加密钱包⼏乎可以⽴即清空,并且资⾦⽆法收回。

在整个 2022 年,我们观察到以加密为主题的电⼦邮件和⽹络钓⻥活动,旨在获取包含代币的数字钱包,但这并不是数字资产的唯⼀恶意⽬的。由于帐⼾控制不太安全,加密货币通常被⽤作勒索软件和性勒索活动以及预付费⽤和浪漫诈骗的⽀付⽅式。

某些恶意软件家族还试图窃取存储在受感染机器上的加密货币钱包密钥,⽽其他恶意软件家族则旨在使⽤受感染机器来挖掘加密货币。

继去年发⽣⼀系列引⼈注⽬的勒索软件和基于⽹络钓⻥电⼦邮件的攻击之后,能源公司和其他关键基础设施组织在 2022 年处于⾼度戒备状态。尽管它们仍然是全年⼤量凭证⽹络钓⻥活动的主要⽬标,但与 2021 年相⽐,遭到破坏的组织有所减少。我们跟踪了 2022 年的⼀次⾼级活动,该活动的⼤部分电⼦邮件都针对能源⾏业。威胁⾏为者使⽤化学品供应公司作为主题或欺骗发件⼈。我们报告称,观察到的欺骗性或以化学品供应为主题的电⼦邮件 100% 都针对能源⾏业。

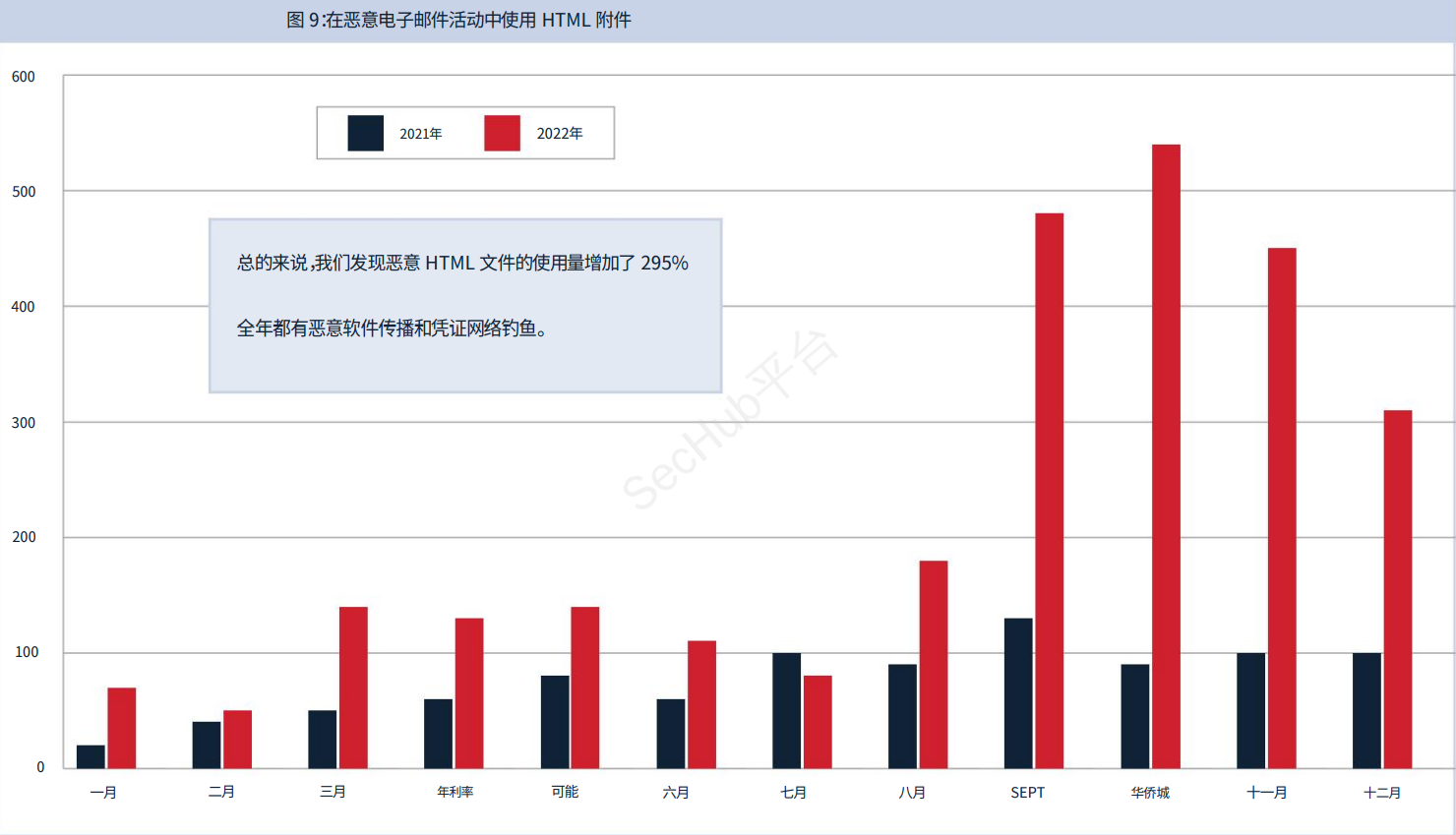

从 2021 年到 2022 年,我们观察到传播恶意软件的 HTML ⽂件数量增加了 300% 以上。这尤其是由QakBot 推动的,它在许多活动中使⽤了通过电⼦邮件中嵌⼊的链接附加或下载的 HTML ⽂件。

QakBot 使⽤ Office 宏的最后⼀次攻击活动是在 2022 年中期,但 QakBot 威胁⾏为者在此之前于 2022年第⼆季度初开始尝试其他传送机制,特别是 HTML ⽂件。HTML ⽂件作为传送机制的总体使⽤量从 3 ⽉初开始增加,恰逢微软宣布将在其 Office 产品中禁⽤宏。除了在恶意软件传播中的使⽤不断增加之外,HTML⽂件在这⼀年中还继续被⽤来传播凭证⽹络钓⻥。总的来说,我们观察到全年恶意 HTML ⽂件的使⽤量增加了 295%,⽆论是恶意软件传递还是凭证⽹络钓⻥。