ikkkkk2023-09-25文章来源:SecHub网络安全社区

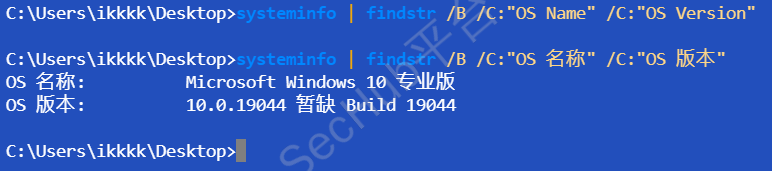

systeminfo | findstr /B /C:"OS Name" /C:"OS Version"

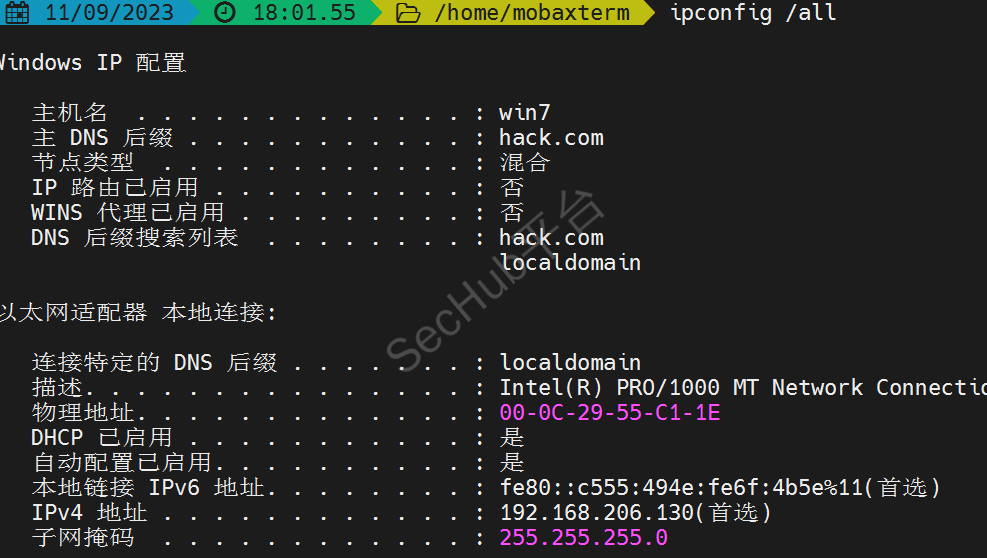

ipconfig /all

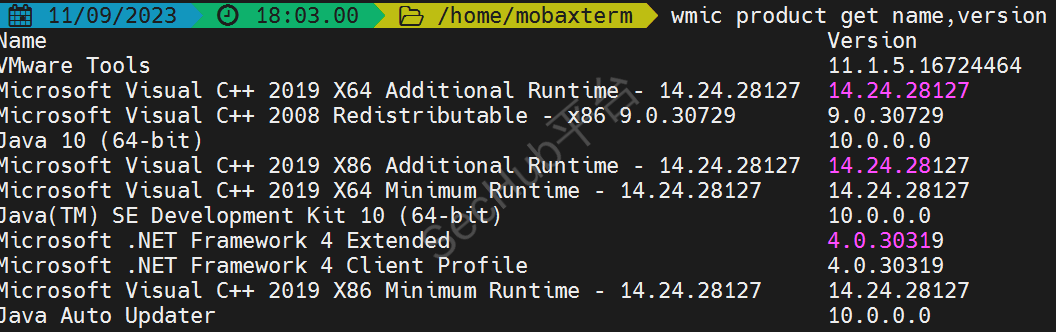

wmic: wmic product get name,version

powershell: powershell "Get-WmiObject -class Win32_Product | Select-Object -Property name,version"

后者比前者对抗杀软的效果好

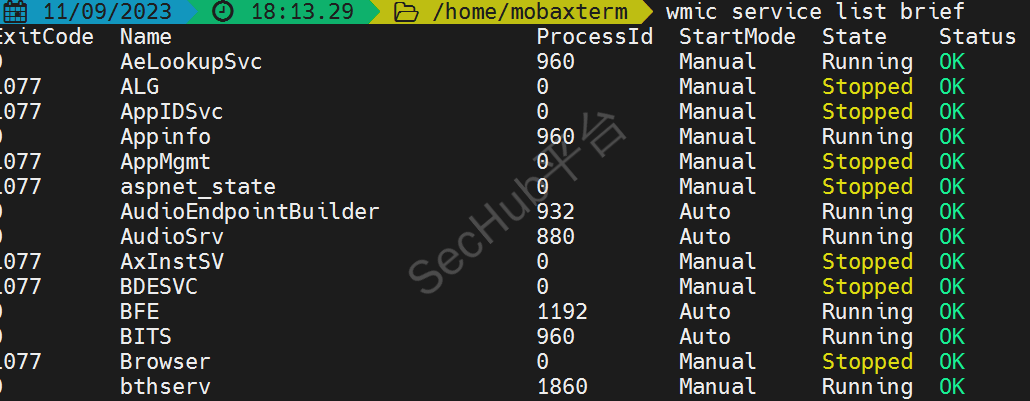

wmic: wmic service list brief

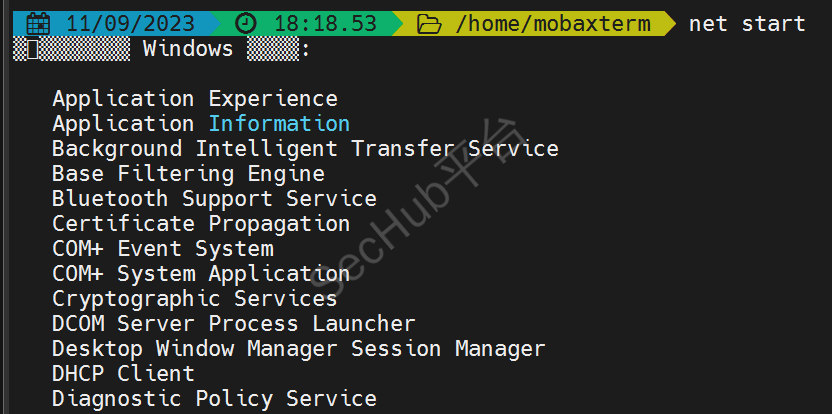

cmd: net start

第二个是查看正在启动的服务

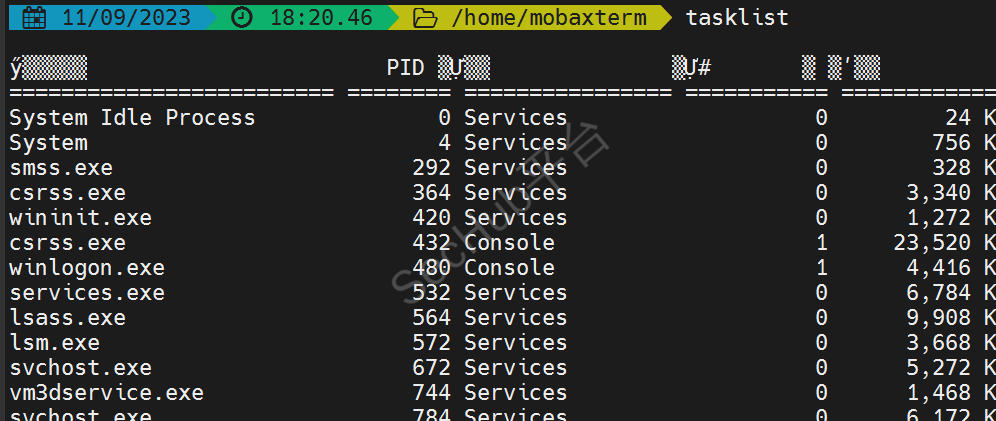

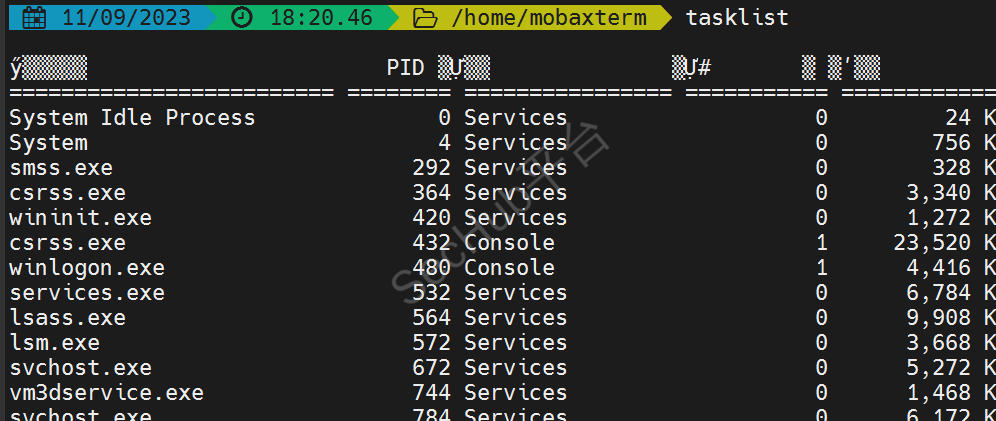

cmd:tasklist

wmic: wmic process list brief

https://www.adminxe.com/CompareAV/index.php

eg:

我们在一台win10上 执行 tasklist > 1.txt 然后复制在杀软识别里面

很经典的360

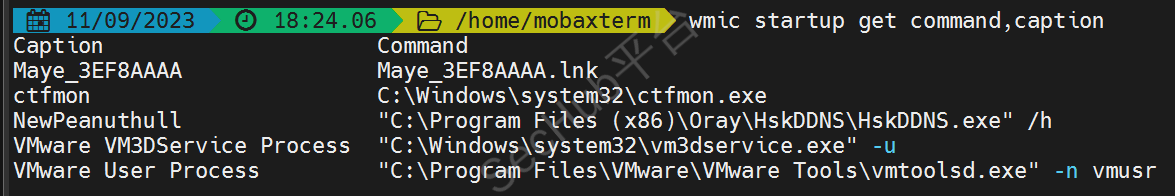

wmic: wmic startup get command,caption

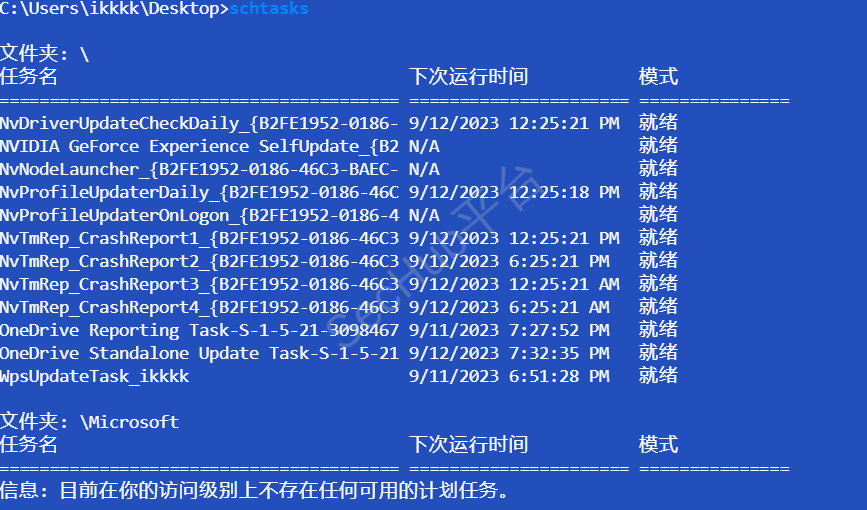

schtasks /query /fo LIST /v

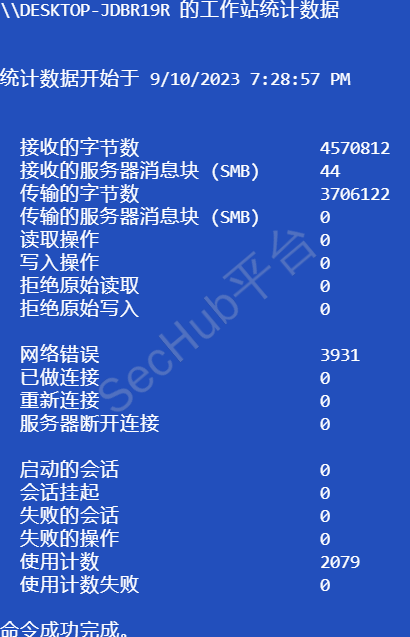

net statistics workstation

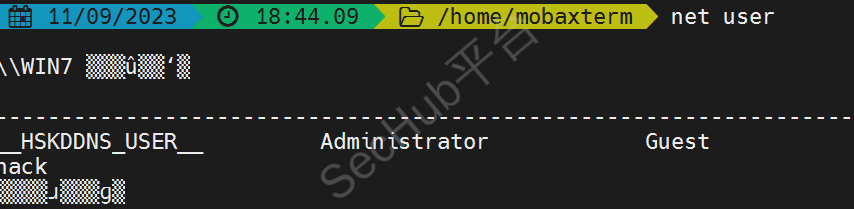

net user //获得本机用户列表

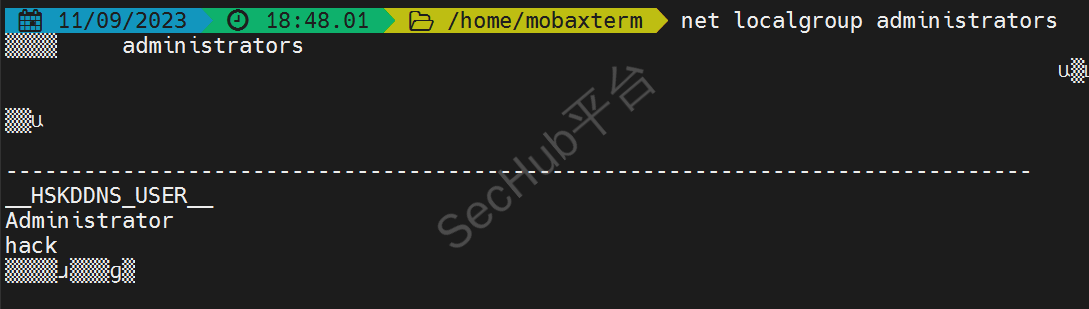

net localgroup administrators //获取本地管理员

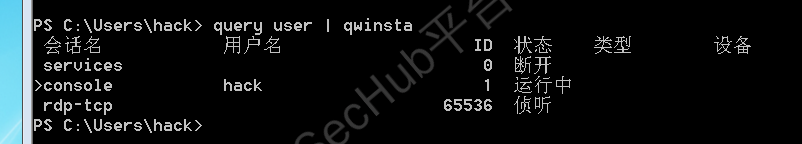

query user || qwinsta

net session //判断本地或断开本地PC所链接的客户端的会话

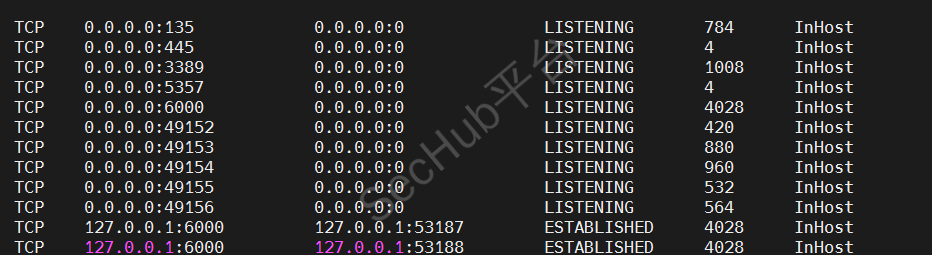

netstat -anto

systeminfo

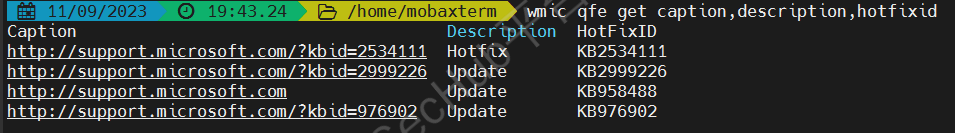

wmic qfe get caption,description,hotfixid

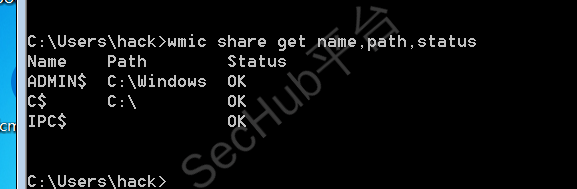

net share

wmic share get name,path,status

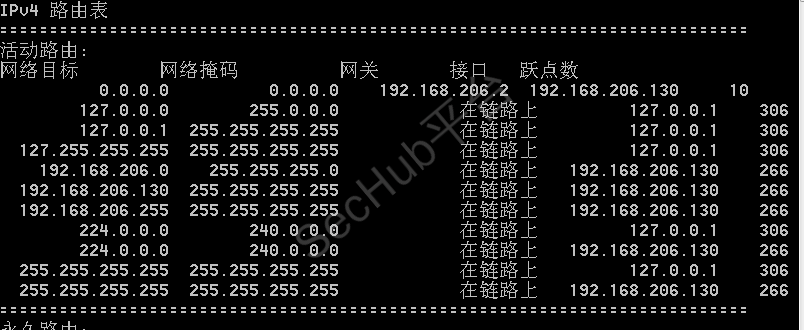

route print

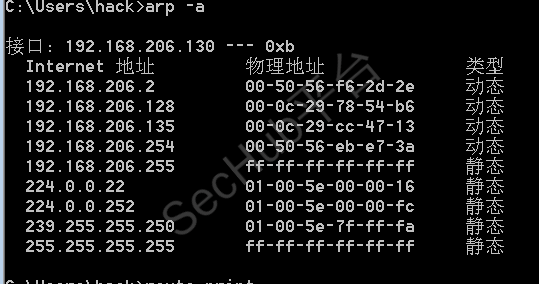

arp -a

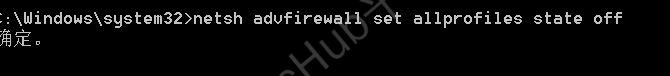

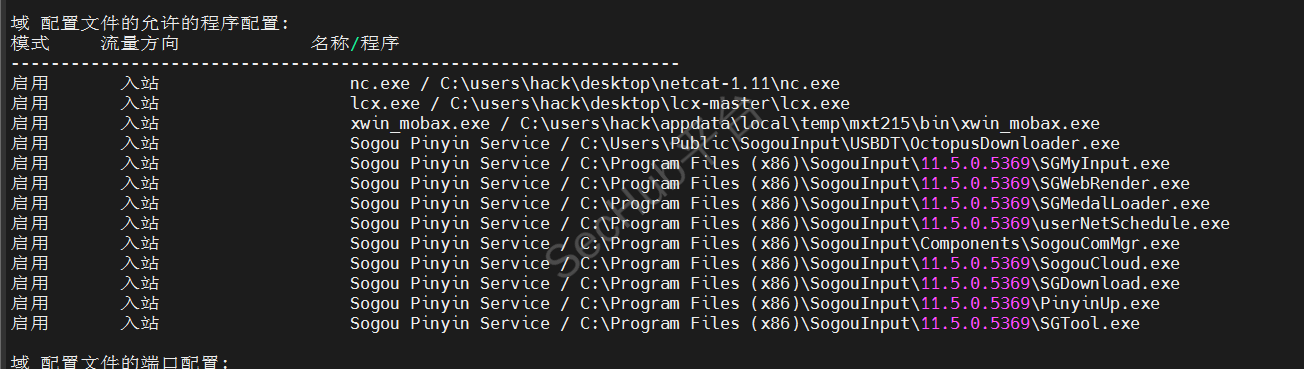

netsh firewall set opmode disable (低版本关闭防火墙)

netsh advfirewall set allprofiles state off (高版本关闭防火墙)

netsh firewall show config (查看防火墙的状态)

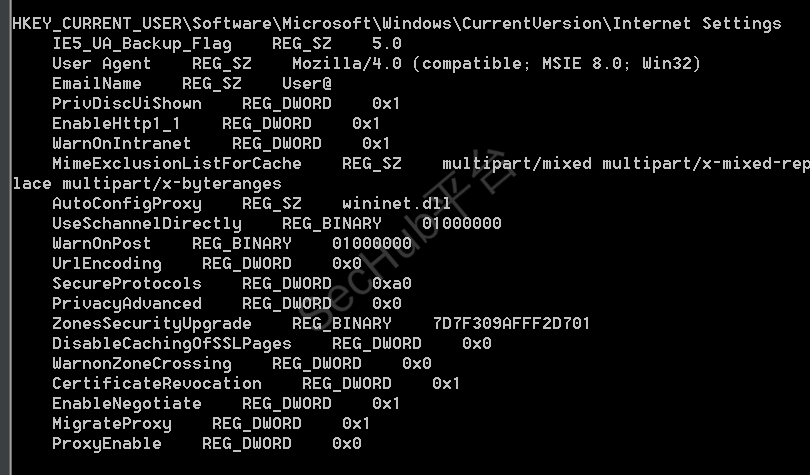

reg query "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings"

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber

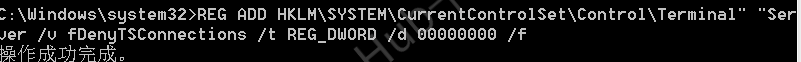

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f(有很多就推荐一种)

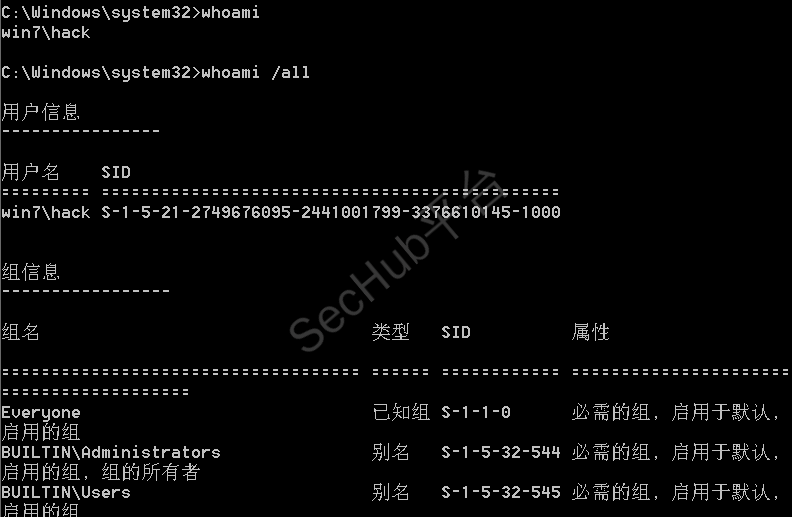

whoami /all

如果内网有域的话 那么本地用户就不能去查询域信息,只能是域内用户或者本地管理员用户可以去查询

原理是:

域内用户查询是通过域控实现的,这个查询需要认证,当域内去查询信息的适合会自动使用kerberos协议进行认证,无需输入额外的信息

本地管理员的话是域的机器用户

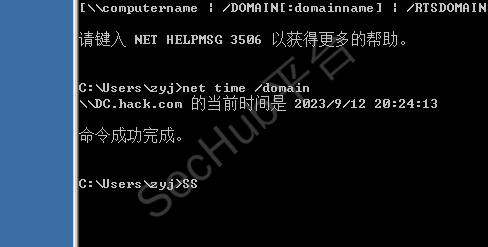

(判断主域) net time /domain